一種計算橢圓曲線群的階的確定型多項式時間算法,確定型是因為算法內部沒有隨機選擇/概率拋幣操作,多項式時間是因為域

k的乘法與求逆總次數是O((logq)^6)

(

q為

k的大小,乘法與求逆相對加減運算顯著耗時)。具體原理及流程詳見參考文獻[1]中5.2節。這里給出筆者的一些思考

1. Hasse定理(Frobenius自同態方程式)在扭點群上的限制亦成立,這決定了t模l的一個同余方程成立,且在模l的最小非負剩余系下解是唯一的

2. 孫子定理保證了某取值范圍內的一個t模L(L為各素因子l的乘積)的唯一解,即由t模L各個素因子l的同余方程構成的同余方程組的解是唯一的

3. L必須大于t取值上限的2倍。這是為了算法求得的解滿足上述2(否則在更小的L內得到的解不唯一,因L與t上限或下限間的某數可以與t模L同余)

4. 素因子l的選擇排除2與橢圓曲線特征p。這是因為算法構造所依賴的一個引理之前提條件:為奇素數保證l次除子多項式屬于k[X],即引理論斷有意義;

不等于p保證檢測一個多項式f是否零多項式的充要條件成立,即可以用l次除子多項式去整除f來判斷。另l為素數保證了與其它除子多項式(及其冪次)互素

另外發現了算法的一處瑕疵,即第4步預計算除子多項式與Frobenius自同態的復合少了兩個值,這導致第5步可能崩潰,當依賴的后續兩個復合多項式沒被計算時。

這個糾正可通過修改第4步擴大2個值,或第5步通過除子多項式的遞推公式按需計算

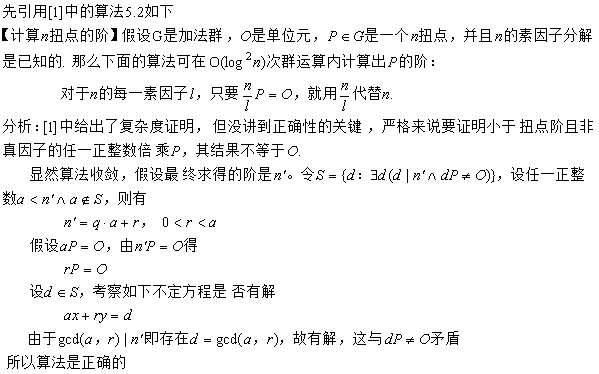

扭點的階計算正確性根本

在密碼學中的應用

選取原則

1. 排除超奇異橢圓曲線。這是為避免MOV等約化攻擊,約化攻擊時間復雜度是亞指數

2. 有限域的選擇要使E(Fq)的群階足夠大。這是為了緩解Shanks及Pollard ρ攻擊

3. E(Fq)存在階為大素數的子群。這是為了抵抗Pohlig-Hellman攻擊

對于第1點,就排除了char(K)=2或3且j(E)=0對應的如下標準形式曲線

Y2+α3Y=X3+α4X+α6(α3≠0) 與 Y2=X3+α4X+α6

一種典型方案

橢圓曲線及有限域的選擇使得|E(Fq)|=cm,且char(Fq) ∤ q+1-cm。其中m是一個大素數(通常不低于256位二進制長度,提供中長期安全性),c小于m。

m階子群的生成元可通過以下方法確定:隨機選擇E上的一個有理點P,如果Q=cP為零元(即無窮遠點),則重復選擇,直到其不等于零元。

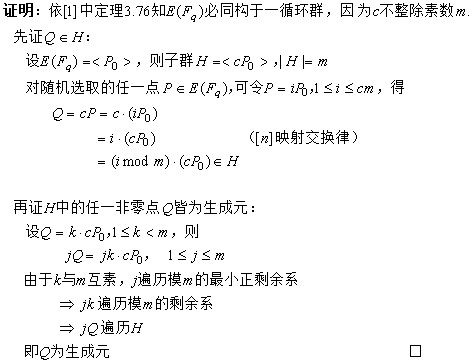

一旦找到了生成元,那么子群就可以構造出來了。下面分析正確性

參考文獻

[1] 橢圓曲線及其在密碼學中的應用—導引 Andreas Enge

[2] 算法數論 裴定一、祝躍飛

[3] The Arithmetic of Elliptic Curves Joseph H. Silverman

[4] 標識密碼學 程朝輝

[5] 代數學基礎與有限域 林東岱

[6] 抽象代數I 趙春來 徐明曜

[7] 代數與數論 李超 周悅