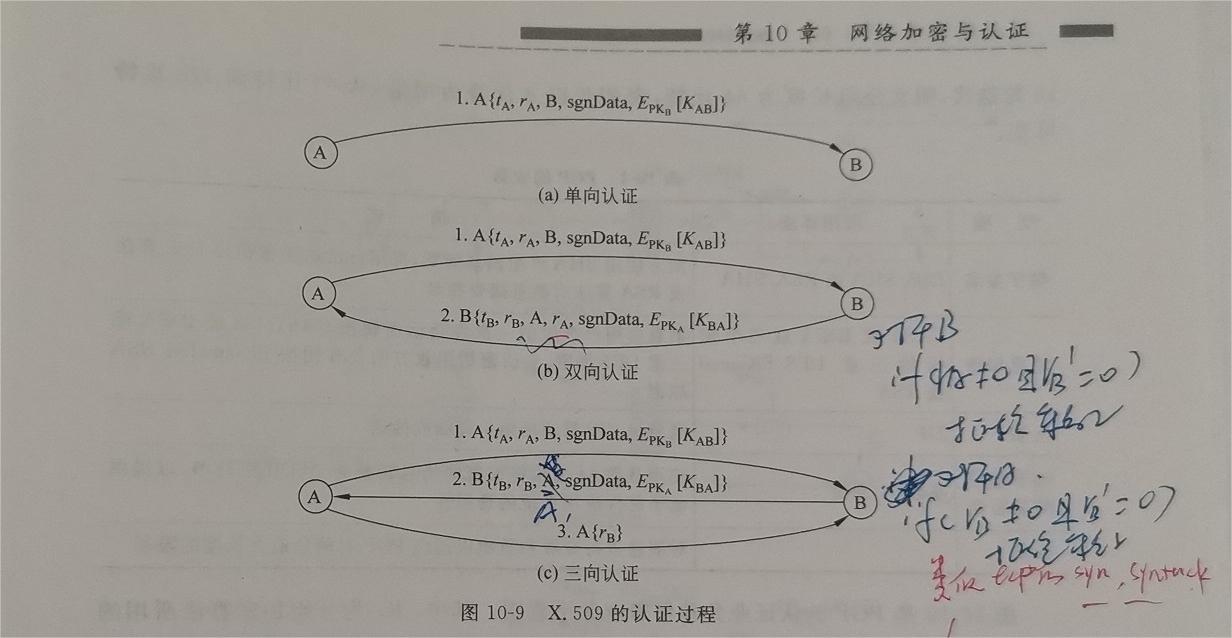

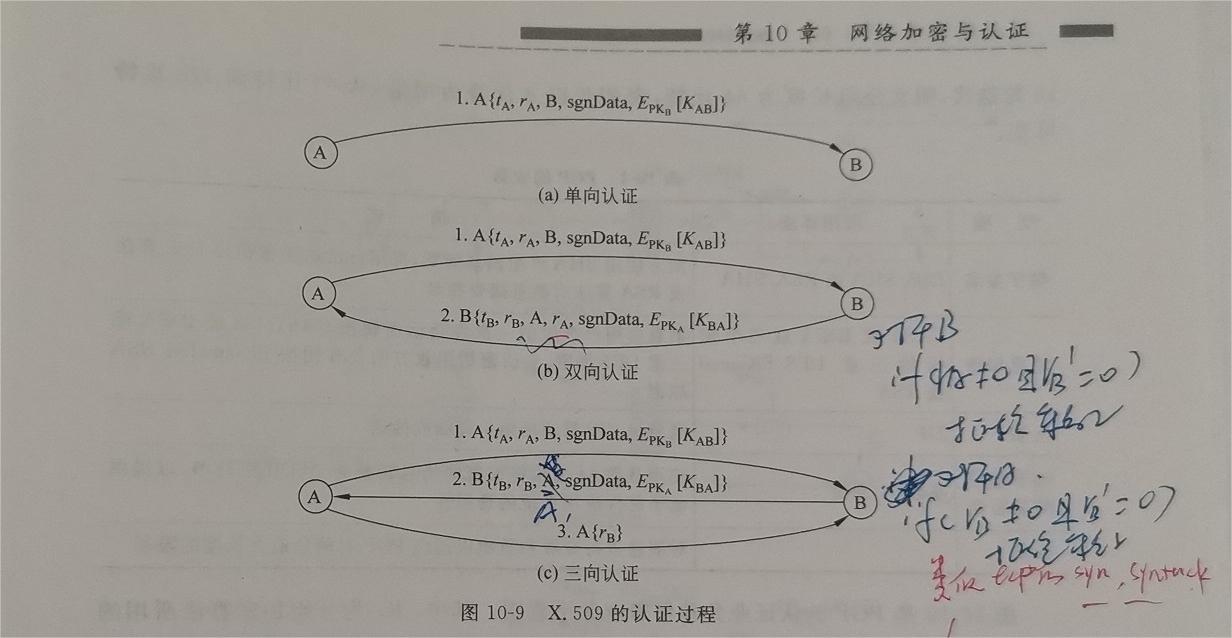

1. C與B認證時,發送先前已截獲的A到B請求消息給B

2. 截獲并存儲B到A的響應消息x,但不轉發,開始與A認證

3. 收到A的請求消息后,解密x取出其中的隨機數Rb作為響應給A消息中的隨機數,用自己私鑰簽署整個消息后發給A

4. 收到并轉發A的確認消息給B

以上完成后,C就能冒充A與B通信了。一種簡單的改進方法是先用對方的公鑰加密消息中的隨機數,再用自己的私鑰簽署整個消息。關于網絡協議的安全性分析,主流方法是形式化分析,可以借助相關工具來驗證找出漏洞

| 只有注冊用戶登錄后才能發表評論。 | ||

|

【推薦】100%開源!大型工業跨平臺軟件C++源碼提供,建模,組態!

|

||

|

相關文章:

|

||

網站導航:

博客園

IT新聞

BlogJava

博問

Chat2DB

管理

|

||

|

|