一直比較好奇,調試器是如何生成堆棧的調用過程的,比如如下代碼:

int add(int a, int b)

{

return a + b;

}

int main()

{

int c = add(1, 2);

system("pause");

return 0;

}

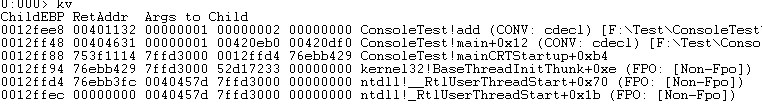

調用Add時的堆棧截圖如下:

調試器究竟是如何生成這個堆棧過程的呢?

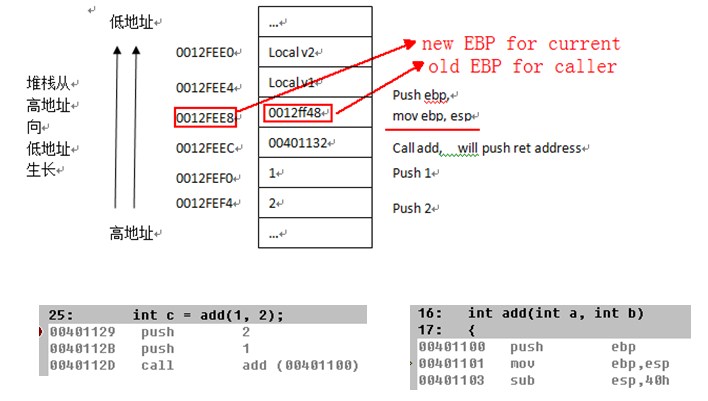

我最初的理解調試器是根據EBP來生成該堆棧的,原理如下:

可以看到按照上面的原理, 每次EBP里存放的都是當前函數的堆棧楨基址,所以我們只要一直遞推,就可以得到完整的Call Stack.

但是我們很快會發現, 并不是每個函數都是以

push ebp

mov ebp, esp

開頭的,我們可以寫一些裸(naked)函數,

比如

int __declspec(naked) add(int x,int y) 來手動控制函數頭,而且很多編譯器優化過的函數代碼也是沒有該標準函數頭的。

那么調試器在這種情況下又是如何生成完整的call stack的呢?

和群里的朋友討論的結果是調試器很可能是在調用call指令時保存了調用現場,

這樣只要在調試器下運行,它就一直可以知道正確而完整的call stack.

這也解釋了為什么我們在分析Crash的Dump文件時很多時候得不到正確的堆棧過程?

有可能是堆棧本身被我們的異常代碼破壞了;

更有可能是因為我們的代碼在直接運行時沒有調試器的參與, 所以堆棧過程沒有被保存,所以windbg分析dump時只能根據堆棧里內容自己分析和推理堆棧調用過程,所以很多時候得不到正確的堆棧過程。

那么Windbg分析dump時,會如何倒推堆棧過程呢?

如果每個函數都是有標準的push ebp, 那么按照ebp遞推就可以了;

否這就只能用其他方法分析,比如看看堆棧里某個地址是不是函數返回地址(該地址屬于某個模塊的代碼段),這樣就可以確定該地址是某個函數堆棧楨的起始地址。

上面關于生成call stack的原理只是一些非專業人士的個人看法,如果有不正確的地方,歡迎指正。

注: 和開發過調試器的朋友討論,上面 關于callstack產生原理的推論,實際上是不正確的, 調試器實際上是通過查詢PDB文件的方式獲取的callstack.

posted on 2012-07-20 14:00

Richard Wei 閱讀(5377)

評論(3) 編輯 收藏 引用 所屬分類:

匯編