HEAP的概念

堆棧堆棧,在操作系統內存中有兩種存儲空間,一個是堆,一個是棧。堆主要用于存儲用戶動態分配的變量,而棧呢,則是存儲我們程序過程中的臨時變量。當然棧的作用遠不止用作存儲變量,但這不是我們這篇文章的討論內容。

?

堆(HEAP)的分配,使用,回收都是通過微軟的API來管理的,最常見的API是malloc和new。在往底層走一點呢,這兩個函數都會調用HeapAlloc(RtlAllocateHeap)。同樣的相關函數還有HeapFree用來釋放堆,HeapCreate用來創建自己的私有堆。下面是這些函數的調用鏈:

HeapCreate->RtlCreateHeap->ZwAllocateVirtualMemory? (這里會直接申請一大片內存,至于申請多大內存,由進程PEB結構中的字段覺得,HeapSegmentReserve字段指出要申請多大的虛擬內存,HeapSegmentCommit指明要提交多大內存,對虛擬內存的申請和提交概念不清楚的童鞋,請參見windows核心編程相關內容~)

HeapAlloc->RtlAllocateHeap(至于這里申請的內存,由于HeapCreate已經申請了一大片內存,堆管理器這片內存中劃分一塊出來以滿足申請的需要。這一步申請操作是堆管理器自己維護的,僅當申請內存不夠的時候才會再次調用ZwAllocateVirtualMemory )

HeapFree->RtlFreeHeap (對于釋放的內存,堆管理器只是簡單的把這塊內存標志位已釋放讓后加入到空閑列表中,僅當空閑的內存達到一定閥值的時候會調用ZwFreeVirtualMeMory )

HeapDestroy->RtlDestroyHeap->ZwFreeVirtualMeMory?? (銷毀我們申請的堆)

如何找到我們的HEAP信息?

WINDBG觀察堆

源碼:

#include "windows.h"

int main()

{

HANDLE heap_handle = HeapCreate( NULL , 0x1000 , 0x2000 ) ;

char *buffer = (char*)HeapAlloc(heap_handle , NULL , 128) ;

char *buffer1 = (char*)HeapAlloc(heap_handle , NULL , 121) ;

HeapFree(heap_handle, 0 , buffer ) ;

HeapFree(heap_handle, 0 , buffer1 ) ;

HeapDestroy( heap_handle) ;

return 0 ;

}

該源碼生成編譯生成heap.exe,然后用windbg調試這個程序,在main函數下斷,緊接著執行第五行語句,執行結果如下

0:000> p

eax=002e1ca0 ebx=00000000 ecx=6d29b6f0 edx=00000000 esi=00000001 edi=01033374

eip=01031012 esp=0022fe8c ebp=0022feac iopl=0???????? nv up ei pl nz na po nc

cs=001b? ss=0023? ds=0023? es=0023? fs=003b? gs=0000???????????? efl=00000202

heap!main+0x12:

01031012 ff150c200301??? call??? dword ptr [heap!_imp__HeapCreate (0103200c)] ds:0023:0103200c={kernel32!HeapCreateStub (769a29d7)}

0:000> p

eax=002c0000 ebx=00000000 ecx=77429897 edx=77498500 esi=00000001 edi=01033374

eip=01031018 esp=0022fe98 ebp=0022feac iopl=0???????? nv up ei pl nz na pe nc

cs=001b? ss=0023? ds=0023? es=0023? fs=003b? gs=0000???????????? efl=00000206

heap!main+0x18:

01031018 8945fc????????? mov???? dword ptr [ebp-4],eax ss:0023:0022fea8=6d222201

0:000> !heap

Index?? Address? Name????? Debugging options enabled

? 1:?? 00300000???????????????

? 2:?? 00010000???????????????

? 3:?? 00020000???????????????

? 4:?? 002e0000???????????????

? 5:?? 002c0000??????

HeapCreate執行的返回值存放在eax處,這個函數返回了一個堆句柄:0x002c0000。用!heap命令查看可以看到第五個堆就是我們創建的堆句柄了。

每個進程都存在多個堆,我們也可以通過PEB結構來得到進程中存在的堆,結果和!heap命令顯示的內容是一樣的。

heap!_PEB

?? +0x018 ProcessHeap????? : 0x00300000 Void???????? ; 進程的默認堆

?? +0x068 NtGlobalFlag???? : 0?????????????????????????????????????? ; 這個標志位記錄了當前堆調試模式,0為普通調試模式

?? +0x078 HeapSegmentReserve : 0x100000????????? ; 進程在新建堆的時候默認申請的虛擬內存大小

?? +0x07c HeapSegmentCommit : 0x2000?????????????? ; 進程在每次申請提交的虛擬內存大小,在提交的內存用完后,進程會又在一次提交HeapSegmentCommit中指定的內存大小

?? +0x080 HeapDeCommitTotalFreeThreshold : 0x10000??? ; 當釋放的內存大小大于這個閥值,就進行內存解除提交操作

?? +0x084 HeapDeCommitFreeBlockThreshold : 0x1000???? ;? 當一次性釋放的塊大小超過這個閥值,就進行內存解除提交操作,只有當滿足這兩個條件時才會調用ZwFreeVirtualMeMory 釋放物理內存

?? +0x088 NumberOfHeaps??? : 5?????????????????????????????????????????????? ; 當前進程的堆數目,這個數目對應著!heap命令的堆顯示個數

?? +0x08c MaximumNumberOfHeaps : 0x10????????????????????????? ; 進程所能運行的最大堆數目,若堆數目超過這個值估計HeapCreate就失敗了吧

?? +0x090 ProcessHeaps???? : 0x77498500? -> 0x00300000 Void ;存儲堆句柄的數組,這里我們可以得到進程的所有堆句柄

我們可以輸入如下命令來查看現有的堆句柄

0:000> dd 0x77498500?

77498500? 00300000 00010000 00020000 002e0000

77498510? 002c0000 00000000 00000000 00000000

77498520? 00000000 00000000 00000000 00000000

77498530? 00000000 00000000 00000000 00000000

77498540? 00000000 77498340 7749bb08 77498220

77498550? 00000000 00000000 00000000 00000000

77498560? 77498220 00317bd0 00000000 00000000

77498570? 00000000 00000000 00000000 00000000

可以看得到這里面的內容和!heap命令的輸出結果是一樣的

而堆句柄的存放范圍,從MaximumNumberOfHeaps 上來看,就是77498500-77498540這0x40個字節,因為每個堆句柄占4個字節,0x10個堆句柄的存放空間就是0x40。

HEAP的組織結構

堆的管理,我們可以理解為一個內存池,它申請一大塊空間,然后負責接管應用程序的申請釋放等請求。只有在創建堆,釋放堆(注意!是釋放堆,不是堆中的空間!)在這之前,我們需要對堆有關的數據結構做一些解釋

我這里觀察到的HEAP結構,HEAP_SEGMENT結構和HEAP_ENTRY結構都和軟件調試里面描述的不一樣,當年奎哥寫軟件調試的時候估計還沒用上WIN7吧。。。我的演示系統是WIN7

HeapCreate函數返回的堆句柄其實就是一個指向堆管理結構的指針,每個堆都會涉及到這樣三個結構:HEAP,HEAP_SEGMENT,HEAP_ENTRY

HEAP_ENTRY結構:

在堆管理中,每一塊申請下來的內存都會有下面所示的固定模式:

|

HEAP_ENTRY(8 bytes) |

|

我們new或malloc分配的空間 |

|

固定填充空間 |

這個結構用來記錄所分配的空間的信息,包括用戶申請的空間,填充的空間,所在的段號等等信息。所以我們new或者malloc的地址減去8就指向該結構。第三部分的固定填充空間是為了內存對齊而生成的,當然這部分空間還有一部分是用來額外記錄這塊內存的其它信息,這里就不詳細做介紹了。

HEAP_SEGMENT結構:

我們可以這么認為,堆申請內存的大小是以段為單位的,當新建一個堆的時候,系統會默認為這個堆分配一個段叫0號段,通過剛開始的new和malloc分配的空間都是在這個段上分配的,當這個段用完的時候,如果當初創建堆的時候指明了HEAP_GROWABLE這個標志,那么系統會為這個堆在再分配一個段,這個時候新分配的段就稱為1號段了,以下以此類推。每個段的開始初便是HEAP_SEGMENT結構的首地址,由于這個結構也是申請的一塊內存,所以它前面也會有個HEAP_ENTRY結構:

|

HEAP_ENTRY(8 bytes) |

|

HEAP_SEGMENT |

|

HEAP_ENTRY(8 bytes) |

|

我們new或malloc分配的空間 |

|

固定填充空間 |

HEAP_SEGMENT結構會記錄段的一些基本信息,該段申請的大小,已經提交內存的大小,第一個HEAP_ENTRY結構的入口點。(我觀察看貌似段申請的內存并不會一次性全部提交,而是每次提交一個頁的大小,比如一個段大小2個頁,那么它會先提交一個頁內存,若用完了再提交一個頁的內存,若內存還用完了那就新建一個段,這個新建的段也會是先提交一個頁內存。)但是0號段很特別,這個段的起始地址就是堆句柄指針指向的值,也就是說,HeapCreate返回的堆句柄總是指向0號段,為什么呢?因為HEAP結構是HEAP_ENTRY,HEAP_SEGMENT的合體加長版~

HEAP結構:

HEAP結構則是記錄了這個堆的信息,這個結構可以找到HEAP_SEGMENT鏈表入口,空閑內存鏈表的入口,內存分配粒度等等信息。HEAP的首地址便是堆句柄的值,但是堆句柄的值又是0號段的首地址也是堆句柄,何解?其實很簡單,0號段的HEAP_SEGMENT就在HEAP結構里面,HEAP結構類定義如這樣:

struct _HEAP

{

_HEAP_ENTRY Entry ; //HEAP_ENTRY結構,用來描述存儲HEAP內存塊大小等信息的

_HEAP_SEGMENT Segment ; //0號段的首地址

…… //對于該HEAP的描述信息

} ;

在我們看來,內存組織結構應該如下所示:

|

HEAP_ENTRY(8 bytes) |

|

HEAP_SEGMENT |

|

HEAP |

更確切的說,HEAP結構中本身就包含了HEAP_ENTRY和HEAP_SEGMENT,HEAP_ENTRY結構是HEAP的第一個數據成員,HEAP_SEGMENT是它第二個數據成員。而對于HEAP_SEGMENT,它的第一個數據成員便是HEAP_ENTRY。這里為了方便理解,才在內存組織結構中把它們拆開展示。(注:這里是win7的情況,和軟件調試這本書中所描述的有一些差異,也屬正常現象,畢竟這部分結構微軟并未公開)

用WINDBG觀察HEAP結構

在之前已經演示了如何從PEB結構中找到所有的堆句柄,可以看到002c0000便是我們創建的句柄。然后我們執示例程序的第7行代碼。執行完后結果如下:

0:000> p

eax=002c0000 ebx=00000000 ecx=77429897 edx=77498500 esi=00000001 edi=01033374

eip=01031026 esp=0022fe8c ebp=0022feac iopl=0???????? nv up ei pl nz na pe nc

cs=001b? ss=0023? ds=0023? es=0023? fs=003b? gs=0000???????????? efl=00000206

heap!main+0x26:

01031026 ff1500200301??? call??? dword ptr [heap!_imp__HeapAlloc (01032000)] ds:0023:01032000={ntdll!RtlAllocateHeap (774120b5)}

0:000> p

eax=002c0590 ebx=00000000 ecx=774134b4 edx=002c0180 esi=00000001 edi=01033374

eip=0103102c esp=0022fe98 ebp=0022feac iopl=0???????? nv up ei pl zr na pe nc

cs=001b? ss=0023? ds=0023? es=0023? fs=003b? gs=0000???????????? efl=00000246

heap!main+0x2c:

0103102c 8945f0????????? mov???? dword ptr [ebp-10h],eax ss:0023:0022fe9c={heap!envp (0103301c)}

可以看到EAX保存的返回值為002c0590。我們通過兩種途徑來觀察我們申請的內存,通過!heap命令觀察和通過dt命令觀察

通過!heap命令觀察

輸入命令!heap –a 2c0590得到的結果如下:

0:000> !heap -a 2c0000

Index?? Address? Name????? Debugging options enabled

? 5:?? 002c0000

??? Segment at 002c0000 to 002c2000 (00001000 bytes committed)

??? Flags:??????????????? 00001000

??? ForceFlags:?????????? 00000000

??? Granularity:????????? 8 bytes

??? Segment Reserve:????? 00100000

??? Segment Commit:?????? 00002000

??? DeCommit Block Thres: 00000200

??? DeCommit Total Thres: 00002000

??? Total Free Size:????? 0000013a

??? Max. Allocation Size: 7ffdefff

??? Lock Variable at:???? 002c0138

??? Next TagIndex:??????? 0000

??? Maximum TagIndex:???? 0000

??? Tag Entries:????????? 00000000

??? PsuedoTag Entries:??? 00000000

??? Virtual Alloc List:?? 002c00a0

??? Uncommitted ranges:?? 002c0090

??????????? 002c1000: 00001000? (4096 bytes)

??? FreeList[ 00 ] at 002c00c4: 002c0618 . 002c0618?

??????? 002c0610: 00088 . 009d0 [100] - free

??? Segment00 at 002c0000:

??????? Flags:?????????? 00000000

??????? Base:??????????? 002c0000

??????? First Entry:???? 002c0588

??????? Last Entry:????? 002c2000

??????? Total Pages:???? 00000002

??????? Total UnCommit:? 00000001

??????? Largest UnCommit:00000000

??????? UnCommitted Ranges: (1)

??? Heap entries for Segment00 in Heap 002c0000

??????? 002c0000: 00000 . 00588 [101] - busy (587)

??????? 002c0588: 00588 . 00088 [101] - busy (80)

??????? 002c0610: 00088 . 009d0 [100]

??????? 002c0fe0: 009d0 . 00020 [111] - busy (1d)

??????? 002c1000:????? 00001000????? - uncommitted bytes.

這個命令分別提煉出了HEAP(綠色區域),HEAP_SEGMENT(紅色區域)和HEAP_ENTRY(灰色區域)結構中的信息。雖然在灰色區域中,我們找不到2c0590,但是找到了一個2c0588,這個正是2c0590-8的結果,也就是說最右邊的地址是每個HEAP_ENTRY的首地址,接著00588這個字段表示了前面一個HEAP_ENTRY所占用的大小,后面的0088表示這個內存塊的總大小,即我們申請的內存+HEAP_ENTRY(128+8=0x80+0x8=0x88),[101]是這塊內存的標志位,最右邊一位為1表示該內存塊被占用。然后busy(80)就是解釋說這塊內存是被占用的(非空閑的),它申請的內存為0x80,轉化成十進制正好就是我們申請的128字節大小。

但是這里用dt _HEAP_ENTRY 2c0588命令卻沒辦法查看對應的結構信息,真是怪哉,有篇博文也提到win2008中HEAP相關結構也有變,看來到NT6后,HEAP結構變得不小,起碼windbg中直接dt HEAP_ENTRY是無法原始數據的了,貌似對HEAP_ENTRY做了編碼。

通過dt命令觀察

同樣的,已知HEAP的首地址,那么先從HEAP下手好了,dt _HEAP 002c0000可以顯示HEAP的數據結構

ntdll!_HEAP

?? +0x000 Entry??????????? : _HEAP_ENTRY

?? +0x008 SegmentSignature : 0xffeeffee??

?? +0x00c SegmentFlags???? : 0

?? +0x010 SegmentListEntry : _LIST_ENTRY [ 0x2c00a8 - 0x2c00a8 ]

?? +0x018 Heap???????????? : 0x002c0000 _HEAP

?? +0x01c BaseAddress????? : 0x002c0000 Void

?? +0x020 NumberOfPages??? : 2

?? +0x024 FirstEntry?????? : 0x002c0588 _HEAP_ENTRY

?? +0x028 LastValidEntry?? : 0x002c2000 _HEAP_ENTRY

?? +0x02c NumberOfUnCommittedPages : 1

?? +0x030 NumberOfUnCommittedRanges : 1

?? +0x034 SegmentAllocatorBackTraceIndex : 0

?? +0x036 Reserved???????? : 0

?? +0x038 UCRSegmentList?? : _LIST_ENTRY [ 0x2c0ff0 - 0x2c0ff0 ]

?? +0x040 Flags??????????? : 0x1000

?? +0x044 ForceFlags?????? : 0

?? +0x048 CompatibilityFlags : 0

?? +0x04c EncodeFlagMask?? : 0x100000

?? +0x050 Encoding???????? : _HEAP_ENTRY

?? +0x058 PointerKey?????? : 0x17c06e63

?? +0x05c Interceptor????? : 0

?? +0x060 VirtualMemoryThreshold : 0xfe00

?? +0x064 Signature??????? : 0xeeffeeff

?? +0x068 SegmentReserve?? : 0x100000

?? +0x06c SegmentCommit??? : 0x2000

?? +0x070 DeCommitFreeBlockThreshold : 0x200

?? +0x074 DeCommitTotalFreeThreshold : 0x2000

?? +0x078 TotalFreeSize??? : 0x13a

?? +0x07c MaximumAllocationSize : 0x7ffdefff

?? +0x080 ProcessHeapsListIndex : 5

?? +0x082 HeaderValidateLength : 0x138

?? +0x084 HeaderValidateCopy : (null)

?? +0x088 NextAvailableTagIndex : 0

?? +0x08a MaximumTagIndex? : 0

?? +0x08c TagEntries?????? : (null)

?? +0x090 UCRList????????? : _LIST_ENTRY [ 0x2c0fe8 - 0x2c0fe8 ]

?? +0x098 AlignRound?????? : 0xf

?? +0x09c AlignMask??????? : 0xfffffff8

?? +0x0a0 VirtualAllocdBlocks : _LIST_ENTRY [ 0x2c00a0 - 0x2c00a0 ]

?? +0x0a8 SegmentList????? : _LIST_ENTRY [ 0x2c0010 - 0x2c0010 ]

?? +0x0b0 AllocatorBackTraceIndex : 0

?? +0x0b4 NonDedicatedListLength : 0

?? +0x0b8 BlocksIndex????? : 0x002c0150 Void

?? +0x0bc UCRIndex???????? : (null)

?? +0x0c0 PseudoTagEntries : (null)

?? +0x0c4 FreeLists??????? : _LIST_ENTRY [ 0x2c0618 - 0x2c0618 ]

?? +0x0cc LockVariable???? : 0x002c0138 _HEAP_LOCK

?? +0x0d0 CommitRoutine??? : 0x17c06e63???? long? +17c06e63

?? +0x0d4 FrontEndHeap???? : (null)

?? +0x0d8 FrontHeapLockCount : 0

?? +0x0da FrontEndHeapType : 0 ''

?? +0x0dc Counters???????? : _HEAP_COUNTERS

?? +0x130 TuningParameters : _HEAP_TUNING_PARAMETERS

就如本文前面所述的,第一個字段是HEAP_ENTRY結構,接著應該是HEAP_SEGMENT,這里只不過把HEAP_SEGMENT結構的字段展開了,可以dt _HEAP_SEGMENT來觀察下這個結構的字段

0:000> dt _heap_segment

ntdll!_HEAP_SEGMENT

?? +0x000 Entry??????????? : _HEAP_ENTRY

?? +0x008 SegmentSignature : Uint4B

?? +0x00c SegmentFlags???? : Uint4B

?? +0x010 SegmentListEntry : _LIST_ENTRY

?? +0x018 Heap???????????? : Ptr32 _HEAP

?? +0x01c BaseAddress????? : Ptr32 Void

?? +0x020 NumberOfPages??? : Uint4B

?? +0x024 FirstEntry?????? : Ptr32 _HEAP_ENTRY

?? +0x028 LastValidEntry?? : Ptr32 _HEAP_ENTRY

?? +0x02c NumberOfUnCommittedPages : Uint4B

?? +0x030 NumberOfUnCommittedRanges : Uint4B

?? +0x034 SegmentAllocatorBackTraceIndex : Uint2B

?? +0x036 Reserved???????? : Uint2B

?? +0x038 UCRSegmentList?? : _LIST_ENTRY

可以看到HEAP結構中灰色部分是和HEAP_SEGMENT結構中的字段是重復的,也就是說灰色部分字段便是HEAP_SEGMENT結構。在HEAP_SEGMENT結構中,我們可以找到FirstEntry字段,這里指的便是我們的分配的內存,不過HEAP_ENTRY結構無法觀察,這里便沒辦法枚舉出所有的HEAP_ENTRY結構了,但是說一下思路:

每個HEAP_ENTRY和它對應的內存我們可以稱為一個內存塊,計算下一個內存塊需要用到現有內存塊中的2個字段,Size和UnsedBytes,Size的值乘上粒度(就是0:000> !heap -a 2c0000命令顯示的信息中的Granularity: 8 bytes字段,這里是8字節),下一個內存塊地址就是 本內存塊地址+Size*8+UnsedBytes。當然這里的粒度可以通過HEAP字段中的AlignMask 字段算出來。

HEAP的分配粒度

在HEAP結構中指明了分配粒度,這個分配粒度是說每次堆分配的時候,都以這個粒度為最小單位,這里看到粒度為8字節。所以這里就有了第二次分配內存的實驗,我們讓程序執行第9行,然后用!heap -a 002c0000觀察分配情況

Heap entries for Segment00 in Heap 002c0000

??? 002c0000: 00000 . 00588 [101] - busy (587)

??? 002c0588: 00588 . 00088 [101] - busy (80)

??? 002c0610: 00088 . 00088 [101] - busy (79)

??? 002c0698: 00088 . 00948 [100]

??? 002c0fe0: 00948 . 00020 [111] - busy (1d)

??? 002c1000:????? 00001000????? - uncommitted bytes.

這里可以看出多出了一個占用塊,大小是0x79(121) bytes,但是實際分配的大小還是0x 88 (128)bytes,這是因為系統是以8 bytes為粒度分配的,所以為這塊121 bytes的內存自動填充了7個字節,可見申請121 bytes和申請128 bytes所使用的空間是一樣的。

HEAP的釋放和銷毀

執行了11行和12行的代碼后,堆中的內容分別如下:

執行11行代碼的堆情況

FreeList[ 00 ] at 002c00c4: 002c06a0 . 002c0590?

??? 002c0588: 00588 . 00088 [100] – free?? ;空閑列表中多出了一塊內存

??? 002c0698: 00088 . 00948 [100] – free?? ;空閑內存,空閑空間為948

002c0000: 00000 . 00588 [101] - busy (587)

002c0588: 00588 . 00088 [100]?? ;原先的這塊內存釋放掉了

002c0610: 00088 . 00088 [101] - busy (79)

002c0698: 00088 . 00948 [100]??? ; 空閑內存

002c0fe0: 00948 . 00020 [111] - busy (1d)

002c1000: 00001000 - uncommitted bytes.

執行12行代碼的堆情況

FreeList[ 00 ] at 005c00c4: 005c0590 . 005c0590?

??? 005c0588: 00588 . 00a58 [100] – free ;回收了buffer1的內存后,由于由于空閑內存是連續的,所以直接合并成一塊內存。可以看到之前內存free空間是948,現在合并了以后便是948+88+88=a58,也就是當前內存大小

Heap entries for Segment00 in Heap 005c0000

??? 005c0000: 00000 . 00588 [101] - busy (587)

??? 005c0588: 00588 . 00a58 [100]

??? 005c0fe0: 00a58 . 00020 [111] - busy (1d)

??? 005c1000:????? 00001000????? - uncommitted bytes.

最后執行14行代碼,對堆進行釋放,釋放后我們通過!heap也可以看到只有4個堆了,我們申請的堆被釋放了.

0:000> !heapIndex Address Name Debugging options enabled

1: 00300000

2: 00010000

3: 00020000

4: 002e0000

?

至于HEAP_ENTRY結構的問題,有時間在調試看看是怎么回事吧~另外,這里說明下,new和malloc內部都會調用HeapAlloc來申請內存,但是堆句柄從哪來呢?它會檢測_crtheap變量是否為空,若不為空則拿_crtheap變量來作為自己的堆句柄去調用HeapAlloc

參考:

軟件調試??? 張奎銀

MSDN???

]]>

?2?????NTSTATUS?status;

?3?????int?i?=?0?;

?4?????double?tem?=?0?,?sum?=?0??;

?5?

?6?????//////////開啟浮點運算環境

?7?????status?=?KeSaveFloatingPointState(&saveData);

?8?

?9?????if?(?!?NT_SUCCESS(status))

10?????????return?;

11?

12?????//浮點運算操作

13?

14?????????//////////關閉浮點運算環境

15?????KeRestoreFloatingPointState(&saveData);

內核下進行浮點運算很特殊~~

正確操作應該向上面代碼一樣

在貼個抄來的內核sleep()函數

2?{

3?????KTIMER?ktimer;

4?????LARGE_INTEGER?liTimerout;

5?????liTimerout.QuadPart=-(LONG)(uMiniseconds*10000);

6?????KeInitializeTimer(&ktimer);

7?????KeWaitForSingleObject(&ktimer,Executive,KernelMode,FALSE,&liTimerout);

8?}

不過效率貌似有待改進....有時間在說吧~~那個xxxdelay函數也可以的

]]>

?2?????HANDLE?fhandle?;

?3?????UNICODE_STRING?????ConfigFileName?;

?4?????OBJECT_ATTRIBUTES??objAttr??;

?5?????IO_STATUS_BLOCK????ioStatusBlock?;?

?6?????FILE_STANDARD_INFORMATION?FileInfo?;

?7?????LONG??BytesRead?;

?8?????UCHAR?*buf??=?NULL?;

?9?

10?????RtlInitUnicodeString(?&ConfigFileName,?FilePath?)?;??

11?????InitializeObjectAttributes(

12?????????&objAttr,

13?????????&ConfigFileName,

14?????????OBJ_CASE_INSENSITIVE?|?OBJ_KERNEL_HANDLE,

15?????????NULL,

16?????????NULL?)?;

17?

18?????Status?=?ZwCreateFile(

19?????????&fhandle?,

20?????????SYNCHRONIZE?|?FILE_READ_DATA,

21?????????&objAttr,

22?????????&ioStatusBlock,

23?????????NULL,

24?????????FILE_ATTRIBUTE_NORMAL,

25?????????0,

26?????????FILE_OPEN_IF,

27?????????FILE_SYNCHRONOUS_IO_NONALERT,

28?????????NULL,

29?????????0

30?????????)?;

31?

32?????if(?!NT_SUCCESS(Status)?)

33?????{

34?????????DbgPrint("Create?file?filed?\n")?;

35?????????*BufferAddress?=?NULL?;

36?????????*BufferSize?=?0?;

37?????????return?;

38?????}

39?

40?????Status?=?ZwQueryInformationFile(fhandle,

41?????????&ioStatusBlock,

42?????????&FileInfo,

43?????????sizeof(FILE_STANDARD_INFORMATION),

44?????????FileStandardInformation);

45?

46?????//注意??這里只取了低32位.一般文件大不過4G?

47?????BytesRead?=?FileInfo.EndOfFile.LowPart?;

48?????buf?=?ExAllocatePool(PagedPool??,?BytesRead)?;

49?????//NdisAllocateMemory(&buf,BytesRead,TAG);

50?

51?????ZwReadFile(

52?????????fhandle?,

53?????????NULL?,?

54?????????NULL?,

55?????????NULL?,

56?????????&ioStatusBlock?,

57?????????buf?,

58?????????BytesRead?,?

59?????????NULL?,

60?????????NULL?

61?????????)?;

62?

63?????*BufferAddress?=?buf?;

64?????*BufferSize?=?BytesRead?;

65?????ZwClose(fhandle)?;

這個功能只不過是在內核下分配個內存? 然后把文件內容讀到內存中

要記得釋放空間啊?? 我的代碼中沒釋放分配的內存

]]>

夜深人靜,嘿嘿

?

只有這個時候才有時間靜下來看點東西

前幾天在看

16

位匯編語言程序設計

?

遇到一個問題

?

通過這個問題發現能深刻理解到

jmp

指令很具內涵的一些內容

甚歡

乃著此文以記之

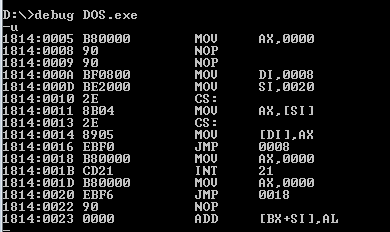

程序如下:

assume

cs:codesg

codesg

segment

?? mov ax,

?? int 21h

start

:

?? mov ax,0

s:

?? nop

?? nop

?? mov di,offset s

;

這里應該是計算

s

對于

segment

處的偏移量,賦值給

di

?? mov si,offset s2

;

計算

s2

對于

segment

處的偏移,保存到

si

?? mov ax , cs:[si]?

;

將

s

處的

1

個字節指令內容讀入

ax

(注意,基址是

cs

哦

~

不是

ds

)

?? mov cs:[di],ax??

;

將

ax

內容寫到

s

處,也就是填充上邊那

2

個

nop

s0:

?? jmp short s

;跳到

s

,那么這個時候位于

s

處指令應該是

jmp s1

;接著執行應該是

mov ax

,

0

然后

int 21

s1:

?? mov ax,0

?? int 21h??

?? mov ax,0

s2:?

?? jmp short s1

?? nop

codesg

ends

end

start

結果發現我推測的跟執行的內容完全不一樣

……

暈厥

ING~

又過了一天

一覺醒來想了想這個結果

哈哈

恍然大悟

書上的例子用的是

windows

自帶的

debug

調試

……

我也只會用這個了

……

用

windbg

太麻煩

od

好像只能開

32

位的

只能截圖看了

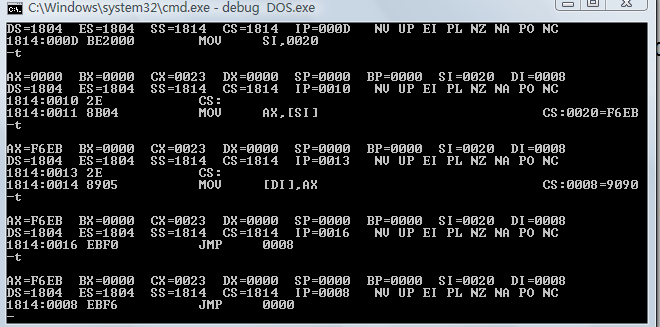

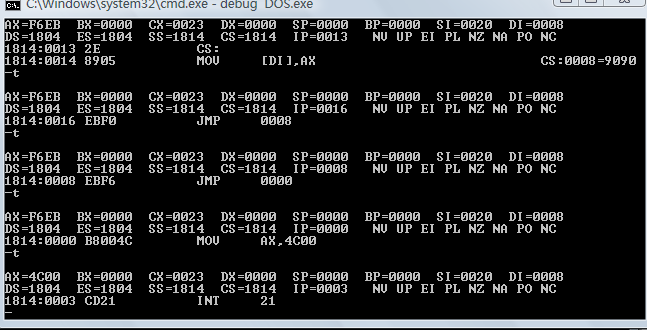

jmp

指令在被編譯器編譯的時候會自動計算跳轉時指針與目的地址的偏移量

然后通過加減

ip

這個數值實現跳轉的

也就是說

jmp s

這指令實現的是相對位移跳轉,跳到哪那是編譯器編譯的時候就計算好的了

我們來看看

1814

:

0016

這個地方的

jmp

指令

EBF0

這個指令對應的匯編語句應該是

jmp s

S

是在

1814

:

0008

處

所以反編譯的結果是

jmp 0008?

沒錯

跟我們的語句沒出入

那么我們可以看看機器碼

BEF0? BE

是

jmp

指令

F0

代表相對位移

以補碼形式保存

那么我們計算下發現

F0

對應的

10

進制是

-16

也就是說要往后跳

16

個字節(注意是字節,

8bit

一個字節哦

~

)

1814

:

0016

這個是我們執行到

jmp

時

cs

:

ip

的地址,也就是取指令的地址

注意這個時候我們已經取出

jmp s

這個指令了

那么

IP

指針應該

+2

指向

1814

:

0018

這個位置了

往后跳

16

個字節

1814

:

0018 – 10

(

10

進制就是

16

咯)

= 1814

:

0008

應該是跳到

0008

這個位置上了

正好就是

s

對應的位置

那么我們看看

1814

:

0020

這個指令

EBF

想象下當程序執行到

s0

那個時候

s

處的那

2

個

nop

指令已經被填充成

EBF6

了

?

根據相對位移的計算

?

這個時候程序運行的步驟應該是

通過

jmp s

跳轉到

1814

:

0008

地址(這個時候下一個指令對應的機器碼是

BEF0

)

取出下一個指令

IP+2?

這個時候

IP

指向

1814

:

執行

BEF6

這個指令(向后跳

10

個字節)

也就是應該跳到

1814

:

也就是說這個時候

jmp

指令應該是

jmp 0000

跳到

segment

開始處而不是跳到

s1

處了

接著應該是執行

?? mov ax,

?? int 21h

實際調試的結果也是這樣的

如下圖示

看到沒

?

執行

jmp 0008

也就是

jmp s

以后然后就是跳到

1814

:

0000

處

而不是跳到

s1

對應的那個偏移處

接著就是跟我們想的一樣

執行了

mov ax

,

也就是說我們

jmp

的地址記錄的是相對偏移量

這個程序也說明了

jmp

的地址是在運行時計算出來的而不是編譯器一開始就硬編碼進去的

不過當然也有硬編碼進去的跳轉指令啦

~~

好像是

jmp

far

地址吧

忘了的說

呵呵

?

只不過小小闡明下

jmp

相對跳的執行流程和細節部分

這樣也有個小小啟示就是以后用相對跳的時候小心咯

貌似

shellcode

編寫或者改內核代碼的時候可以注意下

呵呵

跳轉的相對地址最好計算出來表直接就來個偏移

?

一不小心機子就當掉了

?

哇咔咔

~

]]>

為了練習下windbg的使用 準備隨便跟下我們的 PspTerminateThreadByPointer 函數 冰刃剛下速度太慢了 我就用任務管理器試驗的 呵呵

首先開虛擬機,然后一陣啰嗦的操作后進入正題

先給我們的函數下個斷

kd> bp nt!PspTerminateThreadByPointer

我們bl看看

kd> bl

?0 e 805c9b8e???? 0001 (0001) nt!PspTerminateThreadByPointer

OK 成功了 然后打開任務管理器 在隨便打開個程序? INSTDRV.exe? (平時加載驅動用的,呵呵)

然后拿任務管理器做掉這個進程 HOHO~~

Breakpoint 0 hit

nt!PspTerminateThreadByPointer:

805c9b8e 8bff??????????? mov???? edi,edi

斷下來了? 匯編顯示的是這個函數的第一條語句 不過這個命令無任何意義

拿k指令看看函數堆棧

kd> k

ChildEBP RetAddr?

f7932d28 805c9d8b nt!PspTerminateThreadByPointer

f7932d54 8053e648 nt!NtTerminateProcess+0xd5

f7932d54 7c92e4f4 nt!KiFastCallEntry+0xf8

0007f73c 7c92de5c ntdll!KiFastSystemCallRet

0007f740 7c801e3a ntdll!ZwTerminateProcess+0xc

喃~函數堆棧是個好東西? 呵呵? 那么我們結束進程的過程就清楚了 由于后面的函數堆棧沒法顯示 不知道為什么 反正差不多的調用流程就是這樣

ZwTerminateProcess- NtTerminateProcess - PspTerminateThreadByPointer 中間那2個函數干嘛用的我就不太清楚了?? 反了下 ZwTerminateProcess

kd> uf nt!zwterminateprocess

nt!ZwTerminateProcess:

805001bc b801010000????? mov???? eax,101h

805001c1 8d542404??????? lea???? edx,[esp+4]

805001c5 9c????????????? pushfd

805001c6 6a08??????????? push??? 8

805001c8 e8c4e20300????? call??? nt!KiSystemService (8053e491)

805001cd c20800????????? ret???? 8

nt!KiSystemService這個函數好像是跟SSDT有關 估計就是跑去找NtProcess的地址的吧 那么中間那2個函數可以自己意淫一下應該就是 進行用戶態和內核態之間的切換了~

不知道是不是這樣的? 希望哪位大牛可以解答下小弟的推測正確與否~ 在此謝過~!

然后單步調試開始了 嘿嘿 為了方便看 我重新斷了次(之前拿r指令開了顯示寄存器信息開關了 呵呵)

Breakpoint 0 hit

eax=81308da8 ebx=81299020 ecx=00000000 edx=00000000 esi=81308da8 edi=8130dda8

eip=805c9b8e esp=f7932d2c ebp=f7932d54 iopl=0???????? nv up ei ng nz na pe cy

cs=0008? ss=0010? ds=0023? es=0023? fs=0030? gs=0000???????????? efl=00000287

nt!PspTerminateThreadByPointer:

805c9b8e 8bff??????????? mov???? edi,edi

kd> t

eax=81308da8 ebx=81299020 ecx=00000000 edx=00000000 esi=81308da8 edi=8130dda8

eip=805c9b90 esp=f7932d2c ebp=f7932d54 iopl=0???????? nv up ei ng nz na pe cy

cs=0008? ss=0010? ds=0023? es=0023? fs=0030? gs=0000???????????? efl=00000287

nt!PspTerminateThreadByPointer+0x2:

805c9b90 55????????????? push??? ebp

kd> t

eax=81308da8 ebx=81299020 ecx=00000000 edx=00000000 esi=81308da8 edi=8130dda8

eip=805c9b91 esp=f7932d28 ebp=f7932d54 iopl=0???????? nv up ei ng nz na pe cy

cs=0008? ss=0010? ds=0023? es=0023? fs=0030? gs=0000???????????? efl=00000287

nt!PspTerminateThreadByPointer+0x3:

805c9b91 8bec??????????? mov???? ebp,esp

kd> t

eax=81308da8 ebx=81299020 ecx=00000000 edx=00000000 esi=81308da8 edi=8130dda8

eip=805c9b93 esp=f7932d28 ebp=f7932d28 iopl=0???????? nv up ei ng nz na pe cy

cs=0008? ss=0010? ds=0023? es=0023? fs=0030? gs=0000???????????? efl=00000287

nt!PspTerminateThreadByPointer+0x5:

805c9b93 83ec0c????????? sub???? esp,0Ch ; 貌似是切換棧了~

kd> t

eax=81308da8 ebx=81299020 ecx=00000000 edx=00000000 esi=81308da8 edi=8130dda8

eip=805c9b96 esp=f7932d1c ebp=f7932d28 iopl=0???????? nv up ei ng nz ac po nc

cs=0008? ss=0010? ds=0023? es=0023? fs=0030? gs=0000???????????? efl=00000292

nt!PspTerminateThreadByPointer+0x8:

805c9b96 834df8ff??????? or????? dword ptr [ebp-8],0FFFFFFFFh ss:0010:f7932d20=00000008

kd> t

eax=81308da8 ebx=81299020 ecx=00000000 edx=00000000 esi=81308da8 edi=8130dda8

eip=805c9b9a esp=f7932d1c ebp=f7932d28 iopl=0???????? nv up ei ng nz na pe nc

cs=0008? ss=0010? ds=0023? es=0023? fs=0030? gs=0000???????????? efl=00000286

nt!PspTerminateThreadByPointer+0xc:

805c9b9a 56????????????? push??? esi

kd> t

eax=81308da8 ebx=81299020 ecx=00000000 edx=00000000 esi=81308da8 edi=8130dda8

eip=805c9b9b esp=f7932d18 ebp=f7932d28 iopl=0???????? nv up ei ng nz na pe nc

cs=0008? ss=0010? ds=0023? es=0023? fs=0030? gs=0000???????????? efl=00000286

nt!PspTerminateThreadByPointer+0xd:

805c9b9b 57????????????? push??? edi ; 注意這里 原來的esi在ebp+8處

kd> t

eax=81308da8 ebx=81299020 ecx=00000000 edx=00000000 esi=81308da8 edi=8130dda8

eip=805c9b9c esp=f7932d14 ebp=f7932d28 iopl=0???????? nv up ei ng nz na pe nc

cs=0008? ss=0010? ds=0023? es=0023? fs=0030? gs=0000???????????? efl=00000286

nt!PspTerminateThreadByPointer+0xe:

805c9b9c 8b7d08????????? mov???? edi,dword ptr [ebp+8] ss:0010:f7932d30=81308da8

;喃~他把原來esi的值傳給edi了

kd> t

eax=81308da8 ebx=81299020 ecx=00000000 edx=00000000 esi=81308da8 edi=81308da8

eip=805c9b9f esp=f7932d14 ebp=f7932d28 iopl=0???????? nv up ei ng nz na pe nc

cs=0008? ss=0010? ds=0023? es=0023? fs=0030? gs=0000???????????? efl=00000286

nt!PspTerminateThreadByPointer+0x11:

805c9b9f 8db748020000??? lea???? esi,[edi+248h]

;wrk上有條語句如下

?if (Thread->CrossThreadFlags

??? & PS_CROSS_THREAD_FLAGS_BREAK_ON_TERMINATION)

然后根據這個 lea???? esi,[edi+248h] 命令看來 貌似edi指向的是個ETHREAD結構 應為

ETHREAD偏移248處就是這個CrossThreadFlags成員變量

kd> dt _ethread

ntdll!_ETHREAD

?? +0x000 Tcb????????????? : _KTHREAD

?? [...]

?? +0x248 CrossThreadFlags : Uint4B

?? [...]

那么就是說edi存放的是ethread的地址,上個命令

mov???? edi,dword ptr [ebp+8]就是把原esi的值傳給edi的

可見第一個參數是保存在esi中的?? 那我們來看看這個ethread的結構

現在edi中存放的是ethread的地址

kd> r esi

esi=81308da8

然后

kd> dt _ethread 81308da8

ntdll!_ETHREAD

?? +0x000 Tcb????????????? : _KTHREAD

?? [...]

?? +0x1d0 ExitStatus?????? : 0

?? [...]

?? +0x220 ThreadsProcess?? : 0x81299020 _EPROCESS

?? [...]

找到 ThreadsProcess? 它的值是 0x81299020 這個就是線程對應的進程結構地址

kd> dt _eprocess 0x81299020

ntdll!_EPROCESS

?? +0x000 Pcb????????????? : _KPROCESS

?? [...]

?? +0x174 ImageFileName??? : [16]? "INSTDRV.EXE"

?? [...]

看~"INSTDRV.EXE"是我們要結束的那個進程吧~呵呵

PspTerminateThreadByPointer的函數原型是這樣的

NTSTATUS

PspTerminateThreadByPointer(

??? IN PETHREAD Thread,

??? IN NTSTATUS ExitStatus,

??? IN BOOLEAN DirectTerminate

??? )

第一個參數就是要做掉的線程結構 要結束進程得把這個進程下所有線程掛掉 剛我們斷下PspTerminateThreadByPointer 拿第一個指向的結構一路跟蹤過來就找到了這個"INSTDRV.EXE" eprocess

神奇吧~HOHO~

到這里我一度很是奇怪,咋個參數傳遞不都是通過棧傳遞的嗎?

我發現PspTerminateThreadByPointer的函數調用好像是第一個參數在esi里面

第二個參數不知道是不是在edi里面 那么~~第三個參數在哪....

我好像之前有略過一篇文章說到這個windows堆棧傳遞忘了是那篇文章了...

一會要去T球了 暫時打住...

匯編好多指令不懂...先去修煉內功先...再好好研究這個函數吧 呵呵

???????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????? __ay.字

]]>

先是去那個什么Windows XP x86 Checked Build Environment快捷方式那看了下發現它的啟動參數如下

/k D:\WinDDK\6001.18002\bin\setenv.bat D:\WinDDK\6001.18002\ chk x86 WXP

看到setenv.bat了吧 其實都是這個東西在處理編譯

略看了下執行流程 然后把這個文件的倒數幾行處加點批處理語句就達到目的了 呵呵

[...]

:end

set _FreeBuild=

REM set _AMD64bit=

set _IA64bit=

set _HalBuild=

set _ddkspec=

set _title=

set _BscMake=

set _VersionedHeaders=

set _LatestOsTarget=

cd 你要的目錄

build

exit /b 0

這樣你直接點那個快捷方式就可以直接進你的編譯目錄下了

省去了每次編譯要進目錄 還有輸入build這些麻煩的動作

舒服了不少

]]>

A、通用寄存器

下面介紹通用寄存器及其習慣用法。顧名思義,通用寄存器是那些你可以根據自己的意愿使用的寄存器,修改他們的值通常不會對計算機的運行造成很大的影響。通用寄存器最多的用途是計算。

EAX(accumulator):通用寄存器。相對其他寄存器,在進行運算方面比較常用。在保護模式中,也可以作為內存偏移指針(此時,DS作為段 寄存器或選擇器)

EBX(base):通用寄存器。通常作為內存偏移指針使用(相對于EAX、ECX、EDX),DS是默認的段寄存器或選擇器。在保護模式中,同樣可以起這個作用。

ECX(count):通用寄存器。通常用于特定指令的計數。在保護模式中,也可以作為內存偏移指針(此時,DS作為 寄存器或段選擇器)。

EDX(data):通用寄存器。在某些運算中作為EAX的溢出寄存器(例如乘、除)。在保護模式中,也可以作為內存偏移指針(此時,DS作為段 寄存器或選擇器)。

同AX分為AH&AL一樣,上述寄存器包括對應的16-bit分組和8-bit分組。

B、用作內存指針的特殊寄存器

ESI(Source Index):通常在內存操作指令中作為“源地址指針”使用。當然,ESI可以被裝入任意的數值,但通常沒有人把它當作通用寄存器來用。DS是默認段寄存器或選擇器。

EDI(Destination Index):通常在內存操作指令中作為“目的地址指針”使用。當然,EDI也可以被裝入任意的數值,但通常沒有人把它當作通用寄存器來用。DS是默認段寄存器或選擇器。

EBP(Base Pointer):這也是一個作為指針的寄存器。通常,它被高級語言編譯器用以建造‘堆棧幀'來保存函數或過程的局部變量,不過,還是那句話,你可以在其中保存你希望的任何數據。SS是它的默認段寄存器或選擇器。

注意,這三個寄存器沒有對應的8-bit分組。換言之,你可以通過SI、DI、BP作為別名訪問他們的低16位,卻沒有辦法直接訪問他們的低8位。

C、段選擇器:

實模式下的段寄存器到保護模式下搖身一變就成了選擇器。不同的是,實模式下的“段寄存器”是16-bit的,而保護模式下的選擇器是32-bit的。

CS(Code Segment) 代碼段,或代碼選擇器。同IP寄存器(稍后介紹)一同指向當前正在執行的那個地址。處理器執行時從這個寄存器指向的段(實模式)或內存(保護模式)中獲取指令。除了跳轉或其他分支指令之外,你無法修改這個寄存器的內容。

DS(Data Segment) 數據段,或數據選擇器。這個寄存器的低16 bit連同ESI一同指向的指令將要處理的內存。同時,所有的內存操作指令 默認情況下都用它指定操作段(實模式)或內存(作為選擇器,在保護模式。這個寄存器可以被裝入任意數值,然而在這么做的時候需要小心一些。方法是,首先把 數據送給AX,然后再把它從AX傳送給DS(當然,也可以通過堆棧來做).

ES(Extra Segment) 附加段,或附加選擇器。這個寄存器的低16 bit連同EDI一同指向的指令將要處理的內存。同樣的,這個寄存器可以被裝入任意數值,方法和DS類似。

FS F段或F選擇器(推測F可能是Free?)。可以用這個寄存器作為默認段寄存器或選擇器的一個替代品。它可以被裝入任何數值,方法和DS類似。

GS G段或G選擇器(G的意義和F一樣,沒有在Intel的文檔中解釋)。它和FS幾乎完全一樣。

SS(Stack Segment) 堆棧段或堆棧選擇器。這個寄存器的低16 bit連同ESP一同指向下一次堆棧操作(push和pop)所要使用的堆棧地址。這個寄存器也可以被裝入任意數值,你可以通過入棧和出棧操作來給他賦 值,不過由于堆棧對于很多操作有很重要的意義,因此,不正確的修改有可能造成對堆棧的破壞。

* 注意 一定不要在初學匯編的階段把這些寄存器弄混。他們非常重要,而一旦你掌握了他們,你就可以對他們做任意的操作了。段寄存器,或選擇器,在沒有指定的情況下都是使用默認的那個。這句話在現在看來可能有點稀里糊涂,不過你很快就會在后面知道如何去做。

指令指針寄存器:

EIP(Instruction Pointer) 這個寄存器非常的重要。這是一個32位寬的寄存器 ,同CS一同指向即將執行的那條指令的地址。不能夠直接修改這個寄存器的值,修改它的唯一方法是跳轉或分支指令。(CS是默認的段或選擇器)

]]>

問題1.pspcidtable不是全局變量嗎?咋個不能聲明直接用?

結論:

因為它沒有導出...? 其實那個SSDT的結構能用是因為它導出了的...

問題2.(在windbg調試第三篇的補充內容那.....)

問題3.咋個,以及為什么那個HANDLE的值,TableCode的指針和對象體的指針低2位都要是0?

結論:

為了內存對齊~ 這樣,內存以4字節一單位劃分,指針的值是內存地址 必須能被4整除,所以指針的開始2位必須為0(必須為4的倍數) 搜索內存的時候就以4字節為單位搜索 減少搜索時間

感悟1:

? ?? ? if (*(PUSHORT)cPtr == 0x35FF && *(pOpcode + 6) == 0xE8)

? ?? ? {

? ?? ?? ?pPspCidTable = **(PVOID **)(pOpcode + 2);

? ?? ?? ?break;

? ?? ? }

這個代碼是在PsLookUpProcessByProcessId的函數內定位pspcidtable

我反了下這個PsLookUpProcessByProcessId函數

kd> uf nt!PsLookUpProcessByProcessId

nt!PsLookupProcessByProcessId:

......

805ca42e ff35e0b25580??? push??? dword ptr [nt!PspCidTable (8055b2e0)]

805ca434 e84bb50300????? call??? nt!ExMapHandleToPointer (80605984)

......

大概就是內存特征定位吧 哈哈 紅色標注的地方就是pspcidtable的地址拉

也就是說在整個函數中,pspcidtable的地址前面是0xff35 后面是 0xe8

通過這個特征找到0xff35和 0xe8之間的這8字節的數據就是pspcidtable的地址

當然拉看起來不像是吧? 內存存放順序跟我們看的不一樣 是以2字節為單位 壓棧壓進去的

所以邏輯上的順序和內存上的順序是正好相反的

所以紅色字體以2個字節倒著排過來就是 8055b2e0

我們拿windbg看看

kd> dd pspcidtable

8055b2e0? e1000860 00000002 00000000 00000000

看 果然是pspcidtable的地址 神奇阿~~

感悟2:

記得 <<基于pspCidTable的進程檢測技術>>這篇牛文里面說過獲取pspcidtable的方法還有一個 就是

KdEnableDebugger->KdInitSystem->KdDebuggerDataBlock

->KDDEBUGGER_DATA32->PspCidTable

這個流程 其實跟那個PsLookUpProcessByProcessId差不多 都是內存定位

但是我們群的牛哥哥說了個更加易用的方法~

#define GetVar( x )??? ??? (*(PULONG)((*(PULONG)0xffdff034) + (ULONG)(x)))

PspCidTable = GetVar(0x80);

就這么簡單....? 原理很簡單...? 0xffdff000是KPCR這個結構變量的地址

那么0x34就是KdVersionBlock 成員變量在該結構中的偏移

但是在0xffdff034指向的地方對應有個結構_DBGKD_GET_VERSION64

可惜的是這個結構只有0x28字節大小 但是....嘿嘿? 這個結構后面藏著N多超級重要的內核變量

我們的pspcidtable這個變量其實就在這個結構起始位置的0x80字節偏移處~

如此一來 我拿sp3的xp系統調試如下:

kd> dd 0xffdff034

ffdff034? 80546b38 8003f400 8003f000 80042000

kd> dd 80546b38+0x80

80546bb8? 8055b2e0 00000000 8055d708 00000000

kd> dd pspcidtable

8055b2e0? e1000860 00000002 00000000 00000000

其實0xffdff034指向的地方對應的結構體應該就是傳說中的KDDEBUGGER_DATA32這個結構(windbg看了下說沒這個符號...)?

typedef struct _KDDEBUGGER_DATA32 {

? ???DBGKD_DEBUG_DATA_HEADER32 Header;

? ???ULONG? ? KernBase;

? ???ULONG? ? BreakpointWithStatus;? ?? ?// address of breakpoint

? ???ULONG? ? SavedContext;

? ???USHORT? ? ThCallbackStack;? ?? ?? ?// offset in thread data

? ???USHORT? ? NextCallback;? ?? ?? ? // saved pointer to next callback frame

? ???USHORT? ? FramePointer;? ?? ?? ? // saved frame pointer

? ???USHORT? ? PaeEnabled:1;

? ???ULONG? ? KiCallUserMode;? ?? ?? ?// kernel routine

? ???ULONG? ? KeUserCallbackDispatcher;? ? // address in ntdll

? ???ULONG? ? PsLoadedModuleList;

? ???ULONG? ? PsActiveProcessHead;

? ???ULONG? ? PspCidTable;? ?? ?? ?// <--------- What we need!!

? ???//...

? ???ULONG? ? MmLoadedUserImageList;

} KDDEBUGGER_DATA32, *PKDDEBUGGER_DATA32;

大概就是這樣的 呵呵 里面保存著比較重要的變量比如pspcidtable PsActiveProcessHead

PsLoadedModuleList等等? 重要的是這個地址貌似是硬編碼進去的 也就是說好像只要是NT內核的機器這個地址是不會變的,什么?根據?嘿嘿...

據某老外文獻記載:

;?Start?of?the?architecturally?defined?section?of?the?PCR.?This?section

;?may?be?directly?addressed?by?vendor/platform?specific?HAL?code?and?will

;?not?change?from?version?to?version?of?NT.

?

看沒看沒 反正我sp3上機器可以 的確是這個地址 沒錯

??????????????????????????????????????????????????????????????????????????????????????????????????????????? ?? __ay.字

涉及到的學習資料

http://bbs.pediy.com/showthread.php?p=13746

http://www.0GiNr.com/

http://bbs.pediy.com/showthread.php?t=73028

futo 抹句柄表

Rootkits.com? opc0de

]]>

]]>

最近終于把車考過去了

,windbg

的學習耽擱了好多

前幾天每天都在練車

~

搞死我了

不過還好在海邊練

景色很宜人

~

舒服

~HOHO

上次說啥來著

?

哦

對了

就是這幾個命令

~

呵呵

堆棧顯示指令

kb , kp, kP , kv

反匯編指令

u,uf

跟蹤指令

T,TA,TB,TC

執行相關指令

P,PA,PC

跟蹤查看指令

WT

這些差不多了

?

到時候調試篇忘記了會把這些命令說明插進去

~HOHO

這里僅做個整理

----------------------------------------------------------------------------

堆棧顯示指令

k

[b|p|P|v]

在內核調試的時候

,k

命令用來顯示內核棧的內容

先說說內核棧用來干嘛的

看了些資料個人理解是這樣的

比如我們的代碼運行時

,

肯定會有函數

函數然后還會調用函數

但是系統如何記錄是哪個父函數調用了這個子函數

,

在子函數調用之前整個狀態又是怎樣的

,

其實系統是利用了堆棧記錄的

棧這個東西好阿

?

先進后出

?

最近調用的函數記錄在最頂層

函數執行完后就從棧內彈出之前記錄的參數

,

如果調用函數

一樣的把函數壓進棧內就好了

這樣一來

一旦子函數執行完

,

從棧內彈出的第一個函數肯定是該子函數的老爹

?

我們可以看上層堆棧的狀態等等

功能大家慢慢去體會吧

我也沒用過

?

呵呵

?

不好說什么

下面說些細節的東西

b

顯示傳給函數的前三個參數

p

顯示傳給函數的全部參數

P(

大寫

)

跟上面那個一樣

只不過是顯示形式不同而已

V

外加顯示一些額外的信息

----------------------------------------------------------------------------

u

[f]

反匯編指令

,

嘿嘿

超級有用的指令喲

雖然說內核很多東西很復雜

認識偶爾小小反下也是可以的

u

反匯編當前寄存器指向的代碼

uf

函數名

(

比如

nt!ZwCreateFile)

反匯編指定的函數

----------------------------------------------------------------------------

t

[r]

單步跟蹤

r

打開指顯示寄存器的詳細信息

,

狀態的開關

(

下面指令一樣有效

,

在用

1

次就會關閉哦

~)

ta

地址

讓程序執行到指定地址

tb

讓程序運行到分支語句時停止

tc

讓程序運行到下一個函數調用停止

----------------------------------------------------------------------------

p

[r]

單步執行一跳指令

r

打開指顯示寄存器的詳細信息

,

狀態的開關

(

下面指令一樣有效

,

在用

1

次就會關閉哦

~)

pa

讓程序執行到指定地址

pc

讓程序執行到函數調用就停止

----------------------------------------------------------------------------

wt

在想查看指定函數的信息而又不想單步通過該函數時很有用。可以到函數的起始地址并執行

wt

命令。

(

摘自翻譯文檔

)

這個感覺用處不是很大

.

不細細研究了

?

Ps:

很多人不清楚到底

p

指令和

t

指令有什么區別

其實很簡單

p

指令執行到函數時把這個當做一個指令來執行

也就是說不會進入函數執行

,

但是

t

指令會進入到函數里面執行

?

就這么簡單

~~

呵呵

基礎指令就到這里了

?

過段時間開始記點調試的東東了

呵呵

]]>

----------------------------------------------------------------------------

!drvobj 你的驅動對象 [標志位]

說明:這個指令可以查看驅動對象的具體信息 我們知道每個驅動程序在內核中都會對應一個驅動對象的結構,其實上面所說的驅動對象就是你的驅動名字,比如我要找aynet.sys這個驅動程序的驅動對象結構,那么我就!drvobj aynet 就好啦~

標志位是用來告訴windbg具體要顯示什么內容的,標志位可以組合使用

- Bit 0 (0x1)

- 顯示所有跟這個驅動對象相關聯的設備對象信息

- Bit 1 (0x2)

- 顯示所有跟這個驅動想關的派遣例程信息

- Bit 2 (0x4)

- 顯示這個驅動對象的詳細信息 (需要標志位0)

- ps: !object 可以查看對象的詳細信息 比如該內核對象是什么內核對象(文件,進程等)

- 類似用法還有!handle(就是!后面跟結構名)等等

- ----------------------------------------------------------------------------

說明:dt用來查看本地|全局|結構變量內容的 , name是指你的變量類型是什么,你要看_DEVICE_OBJECT這個結構變量就直接打 dt _DEVICE_OBJECT? 查看變量就直接輸變量名

----------------------------------------------------------------------------

下面說說下斷點的指令

bp 地址

在地址處下斷點 也可以是函數名(其實函數名就對應著地址)

打個比方bp aynet!DriverEntry 說明在aynet這個驅動程序的driverentry函數處下斷 也就是程序一執行到這里windbg就自動斷下來了

還有個bu指令 延遲下斷點 格式跟bp差不多

bm 匹配值

bm指令用于匹配模式下斷點 比如說bm aynet!Driver* 可以把aynet驅動下所有跟Driver* 模式匹配的函數斷下 但是注意~需要符號表的支持

ba 變量名

可以對內存訪問下斷點 比如說你程序里有個aynet驅動程序a變量,總被莫名其妙的修改了,那么你可以設置 ba aynet!a ,當這個a值被修改的時候就可以被windbg斷下來了

還有其他常用命令比如

BL(List)列舉斷點,BC(Clear)清除斷點,BE(Enable)啟用斷點,BD(Disable)禁止斷點

這些很簡單 就不累述了

----------------------------------------------------------------------------

注:一下指令區分大小

顯示內存數據相關指令

格式:d[*] 變量名/地址

da--asc字符顯示

db--byte&asc字符顯示

dc--雙字節&asc字符顯示

dd--雙字節變量顯示

dD--雙精浮點數顯示

df--單精浮點數顯示

dp--四字節數值顯示

du--unicode字符顯示

dw--字符(2個字節)顯示

dW--字符和asc字符顯示

dyb--二進制顯示

dyd--二進制和雙字節顯示

舉個例子:(注:xx是變量名 )

kd> dd xx????? //雙字節顯示(即16進制)

8055b260? 610f0f64 00000002 00000000 00000000

8055b270? 00000000 00000000 00000000 00000000

8055b280? 00000000 00000000 00000000 00000000

8055b290? 00000000 00000000 00000000 00000000

8055b2a0? 00000000 00000000 00000000 00000000

8055b2b0? 00000000 00000000 00000000 00000000

8055b2c0? 00000000 00000000 00000000 00000000

8055b2d0? 00000000 00000000 00000000 00000000

kd> da xx? //asc字符顯示

8055b260? "`."

kd> du xx? //unicode字符顯示

8055b260? "..."

附加:

dv

查看本地變量用~

看內存內容的時候就會用到這個命令了~呵呵

----------------------------------------------------------------------------

今天就學了這么多

剩下的明天在看 呵呵

下次要說的內容是

堆棧顯示指令kb , kp, kP , kv

反匯編指令 u,uf

跟蹤指令 T,TA,TB,TC

執行相關指令 P,PA,PC

跟蹤查看指令 WT

先記下來~省的我忘了~

要調試也就大概就用到這些命令了吧 以后就開始記我的調試過程了~

]]>

?2?//?NDIS_PACKET結構的定義??

?3?//???

?4?typedef?struct?_NDIS_PACKET??

?5?{??

?6?NDIS_PACKET_PRIVATE?Private;??

?7?//這個其實是一個鏈表結構,Private.Head指向第一個鏈表,Private.Tail指向最后一個??

?8?//以下有關于這個結構的解釋??

?9?

10?union??

11?{??

12?struct?//?For?Connection-less?miniports???

13?{??

14?UCHAR?MiniportReserved[2*sizeof(PVOID)];??

15?UCHAR?WrapperReserved[2*sizeof(PVOID)];??

16?};??

17?

18?struct??

19?{??

20?//???

21?//?For?de-serialized?miniports.?And?by?implication?conn-oriented?miniports.???

22?//?This?is?for?the?send-path?only.?Packets?indicated?will?use?WrapperReserved???

23?//?instead?of?WrapperReservedEx???

24?//???

25?UCHAR?MiniportReservedEx[3*sizeof(PVOID)];??

26?UCHAR?WrapperReservedEx[sizeof(PVOID)];??

27?};??

28?

29?struct??

30?{??

31?UCHAR?MacReserved[4*sizeof(PVOID)];??

32?};??

33?};??

34?

35?ULONG_PTR?Reserved[2];?//?For?compatibility?with?Win95???

36?UCHAR?ProtocolReserved[1];??

37?

38?}?NDIS_PACKET,?*PNDIS_PACKET,?**PPNDIS_PACKET;??

39?

40?//?NDIS_PACKET_PRIVATE?的定義??

41?typedef?struct?_NDIS_PACKET_PRIVATE??

42?{??

43?UINT?PhysicalCount;?//?number?of?physical?pages?in?packet.???

44?UINT?TotalLength;?//?Total?amount?of?data?in?the?packet.???

45?PNDIS_BUFFER?Head;?//?鏈表指針,指向第一個?

46?PNDIS_BUFFER?Tail;?//?鏈表指針,指向最后一個??

47?

48?//?if?Head?is?NULL?the?chain?is?empty;?Tail?doesn\'t?have?to?be?NULL?also???

49?

50?PNDIS_PACKET_POOL?Pool;?//?so?we?know?where?to?free?it?back?to???

51?UINT?Count;??

52?ULONG?Flags;??

53?BOOLEAN?ValidCounts;??

54?UCHAR?NdisPacketFlags;?//?See?fPACKET_xxx?bits?below???

55?USHORT?NdisPacketOobOffset;??

56?}?NDIS_PACKET_PRIVATE,?*?PNDIS_PACKET_PRIVATE;??

57?

58?//NDIS_BUFFER定義?其實就是一個內存描述符

59?

60?typedef?struct?_NDIS_BUFFER?{??

61?struct?_NDIS_BUFFER?*Next;?//指向下一個節點的指針

62?PVOID?VirtualAddress;??????//指向報文首地址

63?PNDIS_BUFFER_POOL?Pool;??

64?UINT?Length;???????????????//報文數據長度

65?UINT?Signature;??

66?}?NDIS_BUFFER,?*?PNDIS_BUFFER;??

注釋寫的很清楚了??那么他們的關系還是不清楚的話看看附圖

? 好了??這樣一來我們的思路大概清楚了??NDIS_PACKET只不過是一個關于NDIS_BUFFER鏈表的結構??在NDIS_PACKET中的成 員Private中有指向第一個NDIS_BUFFER的指針和指向最后一個NDIS_BUFFER的指針??分別是Private.Head 和Private.Tail? ???而NDIS_BUFFER中就記錄了我們數據包的地址和下一個NDIS_BUFFER的地址? ?操作有很多種方法? ?由于這些結構體本來對我們是不透明的? ? 所以最安全的方法是用MS提供的一系列函數來操作NDIS_PACKET和NDIS_BUFFER??

? ? 還是拿個例子好說話吧

?2?????PNDIS_BUFFER?NdisBuffer?;

?3?????UINT?TotalPacketLength?=?0?,?copysize?=?0?,?DataOffset?=?0?,?PhysicalBufferCount??,??BufferCount???;

?4?????PUCHAR?mybuffer?=?NULL?,tembuffer?=?NULL?;??

?5?

?6?//假設這個是在PtReceive等函數中得到的PACKET

?7?NdisQueryPacket(packet?????????????????????//我們先得到第一個NDISBUFFER?的指針???

?8?????????,?&PhysicalBufferCount??????????????

?9?????????,?&BufferCount???????????????????????????

10?????????,&NdisBuffer???????????????????????????????//NdisBuffer就是指向鏈表頭

11?????????,?&TotalPacketLength

12?????????);

13?/*

14?其實也可以不用那么麻煩?直接??NdisBuffer?=?packet->Private.Head?;就可以取得第一個BUFFER了

15?*/

16?

17?????status?=?NdisAllocateMemory(?&mybuffer,?2048,?0,?HighestAcceptableMax?);??//分配我們自己的內存塊

18?

19?????if(?status?!=?NDIS_STATUS_SUCCESS?)

20?????????return?NDIS_STATUS_FAILURE?;

21?

22?????NdisZeroMemory(?mybuffer,?2048?)?;

23?

24?????NdisQueryBufferSafe(??//取得NDIS_BUFFER描述符中數據的首地址和大小

25?????????????????????????????????NdisBuffer,

26?????????????????????????????????&tembuffer,

27?????????????????????????????????©size,

28?????????????????????????????????NormalPagePriority

29?????);??

30??????

31?????????//將數據復制到我們的內存中

32?????NdisMoveMemory(mybuffer,?tembuffer,?copysize)?;

33?

34?????DataOffset?=?copysize?;

35?

36?????while(1)

37?????{

38?????????/*

39?????????????????也可以這樣操作而不用NdisGetNextBuffer

40?????????if(NdisBuffer->Next?==?packet->Private.Tail?)

41?????????????break?;

42?

43?????????NdisBuffer?=?NdisBuffer->Next?;

44?

45?????????if(pmdl?==?NULL?)

46????????????break?;

47????????????*/

48?????????//獲得下一個NDIS_BUFFER的的指針

49?????NdisGetNextBuffer(NdisBuffer?,?&NdisBuffer?)?;

50?????????如果指針是NULL??那么表示到鏈表尾了

51?????if(?NdisBuffer?==?NULL?)

52?????????break?;

53?

54?????NdisQueryBufferSafe(

55?????????????????????????????????NdisBuffer,

56?????????????????????????????????&tembuffer,

57?????????????????????????????????©size,

58?????????????????????????????????NormalPagePriority

59?????????????????????????????????)?;

60?

61?????NdisMoveMemory(?mybuffer?+?DataOffset?,?tembuffer,?copysize)?;

62?

63?????DataOffset?+=?copysize??;

64?

65?????}

66?

67?//OK??我們要的數據就全部都在我們申請的內存mybuffer?數據大小為DataOffset

???

?

]]>